Общие сведения

Avanpost FAM позволяет обеспечить 2FA/MFA для пользователей, выполняющих подключение к Citrix ADC (NetScaler). В инструкции описывается настройка 2FA/MFA для Citrix ADC с использованием RADIUS-механизма системы Avanpost FAM. Функциональность доступна для веб-интерфейса и десктопного интерфейса Citrix ADC.

Для Citrix ADC с целью 2FA/MFA могут использоваться следующие факторы аутентификации:

- Доменный пароль;

- Push в мобильном приложении Avanpost Authenticator;

- Встроенный программный TOTP через мобильное приложение Avanpost Authenticator (при поддержке Access-Challenge в NAS);

- Программный TOTP через любое приложение-аутентификатор (Avanpost Authenticator, Яндекс.Ключ, Google Authenticator, Microsoft Authenticator при поддержке Access-Challenge в NAS);

- Аппаратный OTP (TOTP/HOTP) с использованием OTP-брелоков (при поддержке Access-Challenge в NAS);

- Push в мессенджер Telegram;

Системные требования для интеграции Citrix ADC (NetScaler) с Avanpost FAM:

- Сервер Avanpost FAM 1.3.0 или выше.

Для выполнения настройки 2FA/MFA в соответствии с инструкцией необходимо выполнить следующие предварительные условия:

- Зарегистрироваться на citrix.com (не требуется, если уже имеется УЗ пользователя).

- Скачать и установить образ Citrix ADC.

- Скачать и установить лицензию на Citrix ADC.

- Для доступа к удаленному рабочему столу необходимы установленные и лицензионные XenApp и XenDesktop.

Настройка

Этап 1. Настройка балансировки и доступности RADIUS

Настройка балансировки нагрузки является опциональной, возможна при использовании двух и более серверов FAM и может быть произведена на любом этапе развертывания интеграции.

Для настройки балансировки и доступности RADIUS необходимо:

- Войти в административную веб-консоль Citrix ADC с помощью логина и пароля (Рисунок).

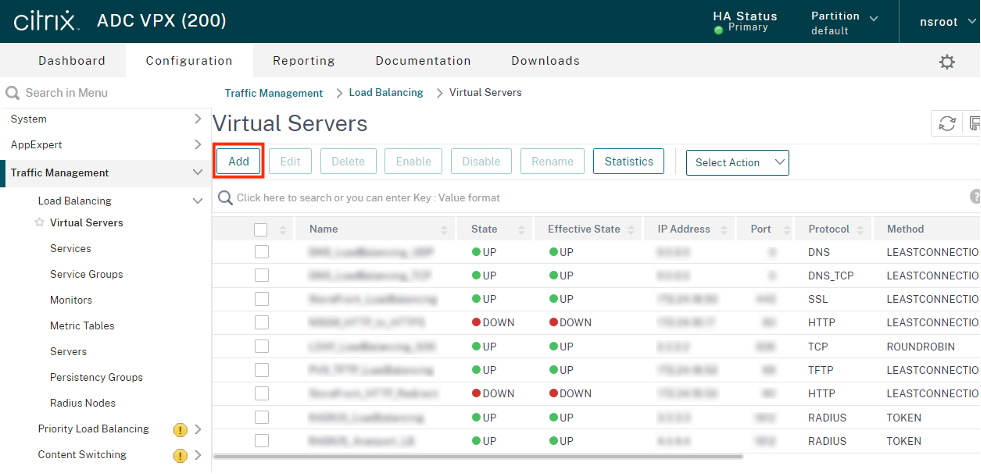

- Создать виртуальный сервер в Citrix ADC. Виртуальный сервер в Citrix ADC позволяет управлять потоком данных, обеспечивая балансировку нагрузки, маршрутизацию и доступ к различным сервисам и приложениям в сети.

Создание виртуального сервера доступно с помощью кнопки "Add" в разделе Traffic Management → Virtual Servers (Рисунок).

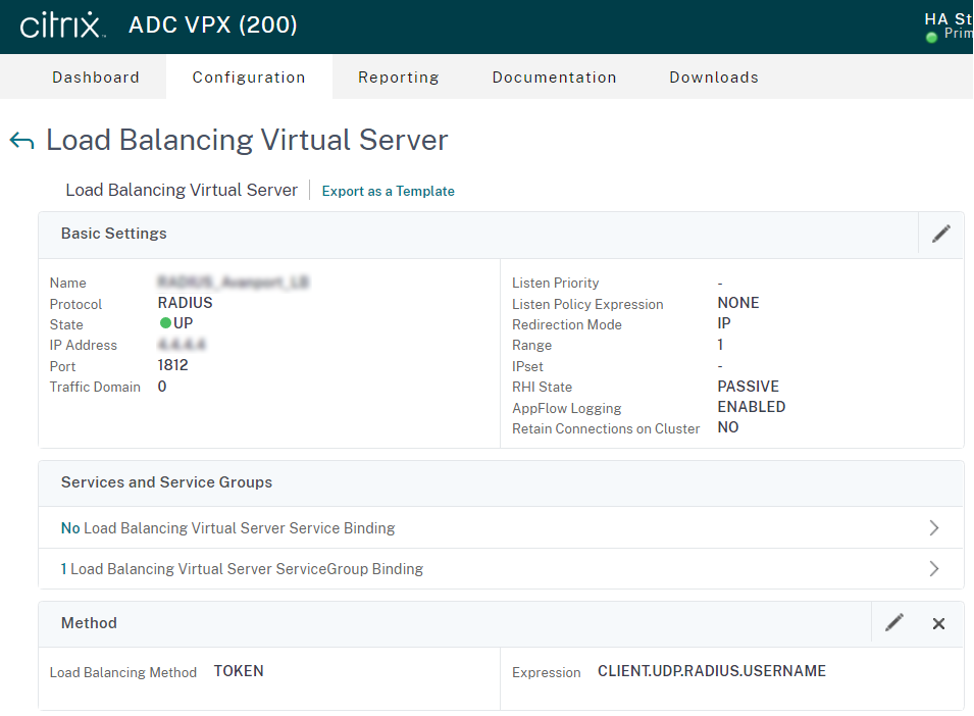

- В окне виртуального сервера балансировки нагрузки (Load Balancing Virtual Server) установить настройки (Рисунок):

Name – ввести название виртуального сервера.

Protocol – задать RADIUS.

State – статус сервера (для активации работы сервера установить статус "UP").

IP-адрес – указать IP-адрес, по которому сервер Citrix ADC будет прослушивать входящий клиентский трафик.

Порт: 1812.

Load balancing method – метод, который будет использоваться для распределения нагрузки между сервисами (TOKEN). Создать сервисы, которые будут балансироваться на виртуальном сервере. Сервисы представляют собой конечные точки (например, веб-серверы или приложения).

Создать группу сервисов, к которой добавятся ранее созданные сервисы. Группа служб объединяет несколько сервисов для организации балансировки нагрузки. Для этого перейти в раздел Traffic Management → Service Groups и нажать "Add" (Рисунок).

Service groups – группа сервисов, которые будут зарегистрированы на виртуальном сервере для обработки запросов.

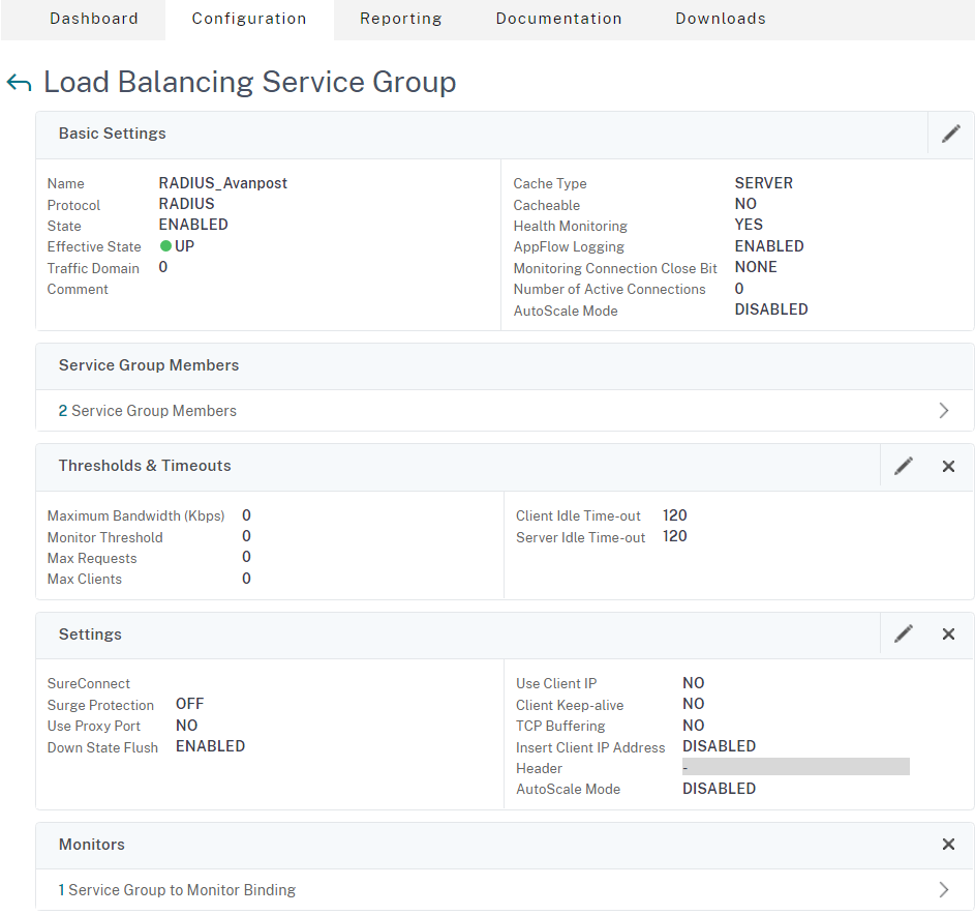

- В окне "Load Balancing Service Group" установить настройки (Рисунок):

Name – имя группы сервисов.

Protocol – протокол, который используется для связи между виртуальным сервером и сервисами.

Health Monitoring – настройка, которая позволяет проверять работоспособность сервиса и отключать неработающие сервисы из группы.

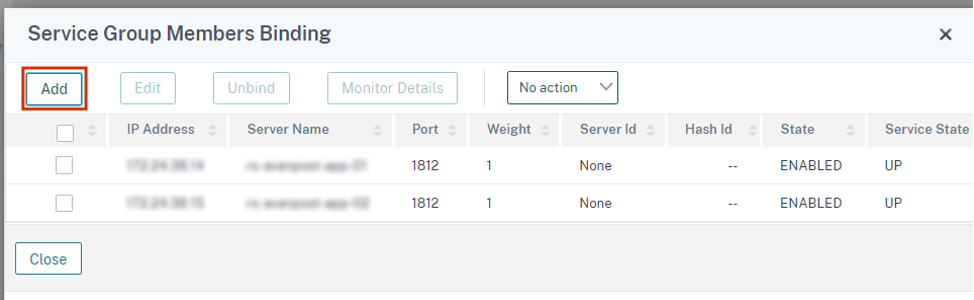

Для добавления сервисов в группу перейти в настройку "Service Group Members" → откроется окно "Service group members binding". Service Group Members Binding – это окно настройки связи между сервисом и группой сервисов. Для добавления нового сервиса нажать "Add". Для активации сервиса в группе установить флажок в строке нужного сервиса.

Настройки каждого сервиса должны содержать:IP address – IP-адрес физического сервера или виртуальной машины, где запущен сервис.

Server Name – имя сервера.

Port – порт, который будет использоваться для общения с сервисом.

Weight – параметр, используемый для приоритезации серверов в группе. Чем больше вес, тем выше приоритет сервера.

Server ID – уникальный идентификатор сервера, добавленного в группу сервисов.

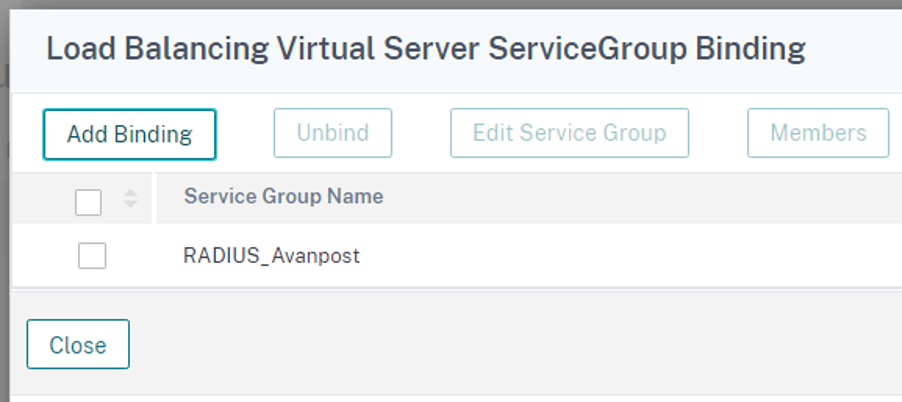

State – статус сервера (подключенный или отключенный).Установить связь между группой сервисов и виртуальным сервером для распределения нагрузки с помощью "Load Balancing Virtual Server ServiceGroup Binding" (Рисунок).

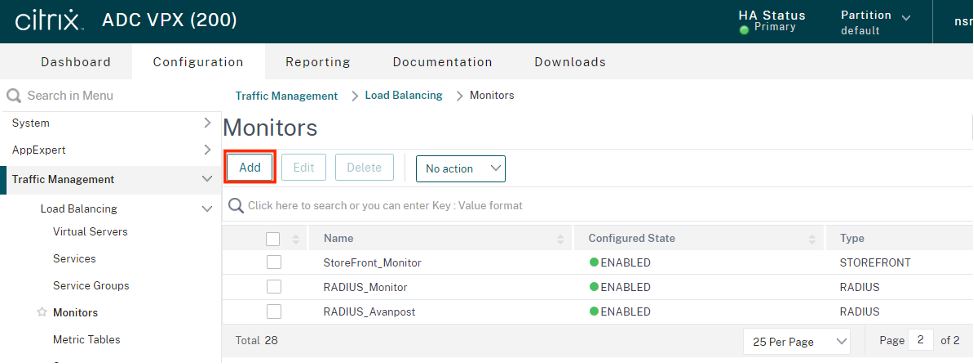

Для оптимизации и настройки отображения графических приложений и рабочих столов произвести настройку мониторов. Для создания нового монитора перейти в раздел Traffic Management → Monitors и нажать "Add" (Рисунок).

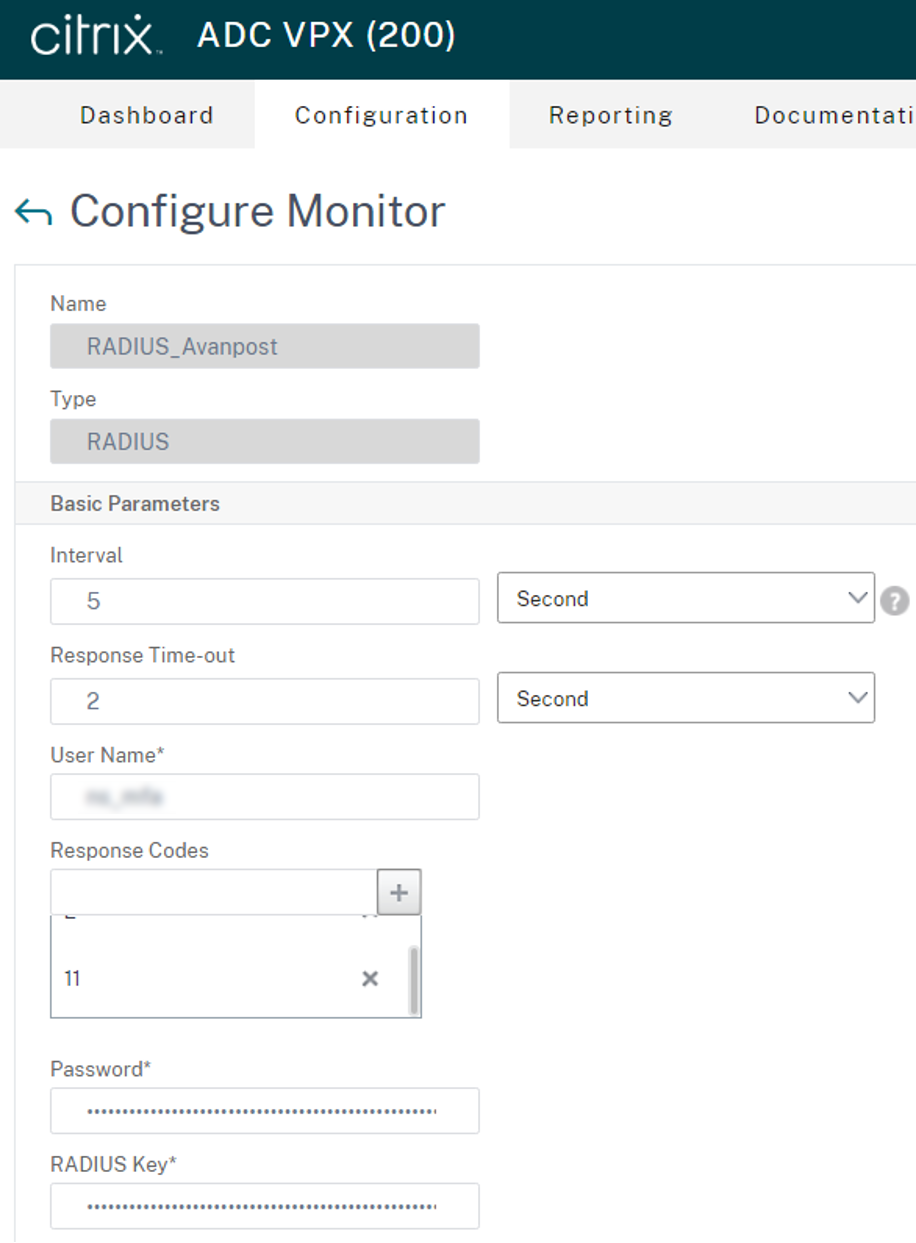

Установить настройки монитора (Рисунок):

Name – имя монитора.

Type – тип монитора (установить RADIUS).

Interval – временной интервал для проверки работоспособности ресурса.

Response Time-out – максимальное время ожидания для ответа от ресурса.

User Name* – имя УЗ в системе FAM.УЗ должна состоять в группе пользователей без настроенных факторов аутентификации.

В текущую группу должно быть добавлено приложение типа RADIUS, настроенное на интеграцию с Citrix ADC, c одним фактором аутентификации (логин/пароль).

Response codes – код ответа, который должен быть получен от ресурса.

Password* – пароль от УЗ в системе FAM (логин которой указан в параметре User Name*)

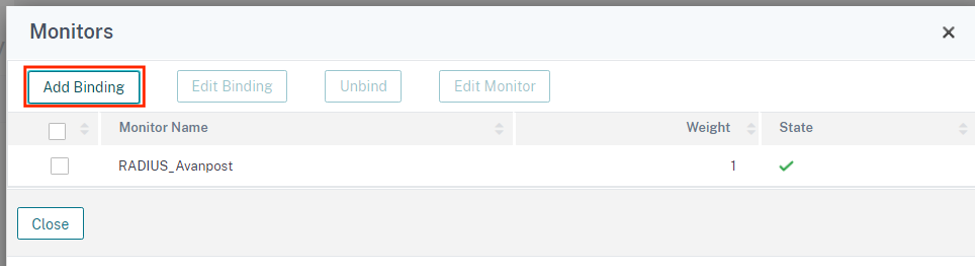

RADIUS Key – установить разделяемый секрет RADIUS, который соответствует ключу, определенному в системе FAM.- Для создания связи между монитором и сервисом в списке "Monitors" выбрать нужный монитор и нажать на него. В окне дополнительных настроек нажать "Add Binding" (Рисунок) и выбрать сервис, с которым необходимо создать связь.

Этап 2. Настройка политики аутентификации RADIUS

Для настройки политики аутентификации RADIUS необходимо:

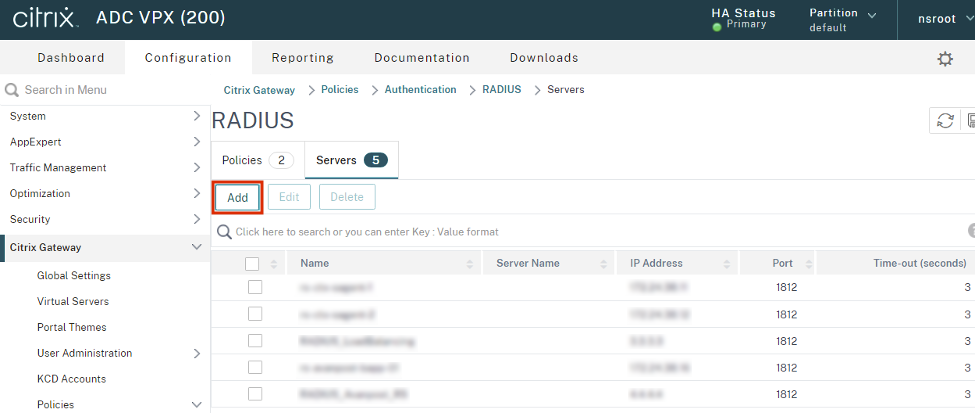

- Создать и настроить сервер аутентификации RADIUS. Для этого необходимо перейти в раздел Citrix Gateway → Polices → Authentication → RADIUS → Servers. Создать новый сервер с помощью кнопки "Add" (Рисунок).

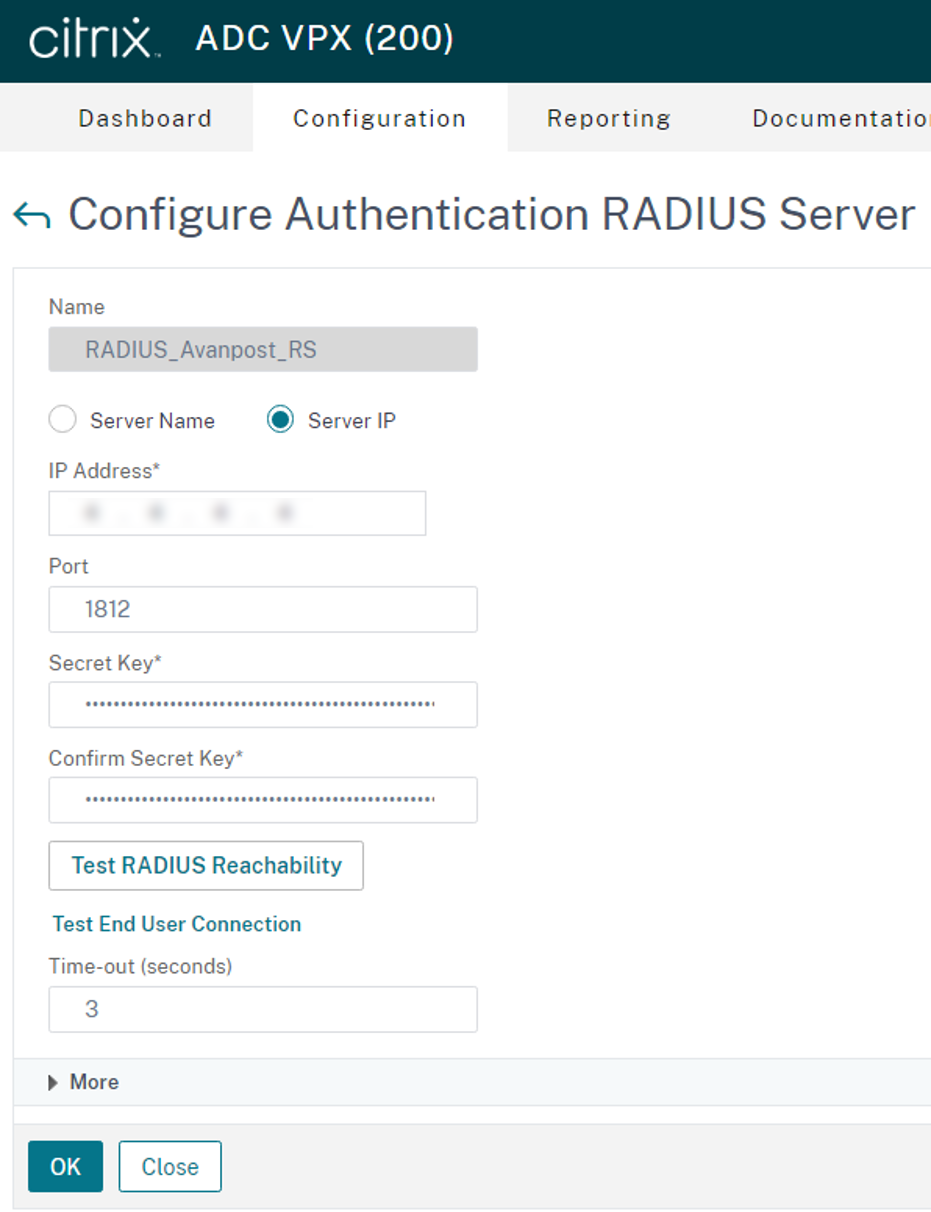

В окне "Configure Authentication RADIUS Server" установить настройки (Рисунок):

Name – имя сервера.

Переключатель Server Name/ Server IP – параметр, который используется для идентификации и обращения к RADIUS-серверу.Server Name (Имя сервера): Если RADIUS-сервер имеет имя хоста или сетевое имя, можно указать его в качестве Server Name при создании сервера аутентификации RADIUS для простой идентификации и связки сервера с его сетевым именем.

Server IP (IP-адрес сервера): В случае, если IP-адрес RADIUS-сервера известен, необходимо выбрать Server IP при создании сервера аутентификации RADIUS. Это позволит Citrix ADC установить соединение с RADIUS-сервером по указанному IP-адресу.

IP Adress – установить IP-адрес RADIUS-сервера.

Port: 1812.

Secret Key – установить разделяемый секрет RADIUS, который соответствует ключу, определенному в системе FAM.

Confirm Secret Key – подтвердить секретный ключ.

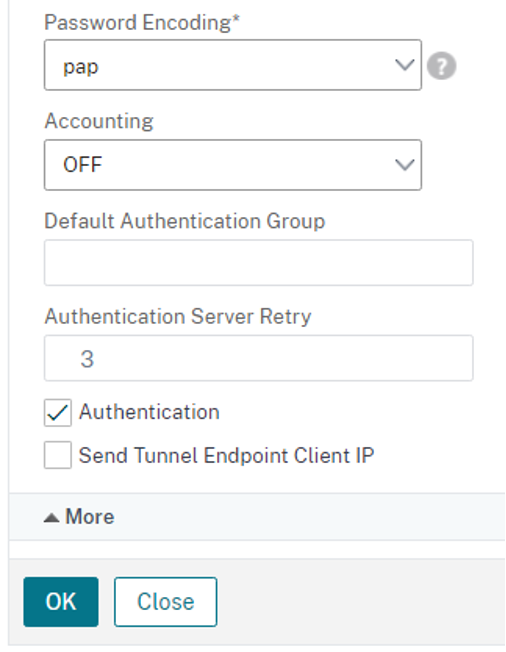

Password Encoding – установить pap ( при выборе значения "PAP" пароль пользователя отправляется в чистом виде через сеть на RADIUS-сервер).Authentication Server Retry – настройка, которая определяет, как часто Citrix ADC будет повторять попытки соединения с аутентификационным сервером в случае неудачи.

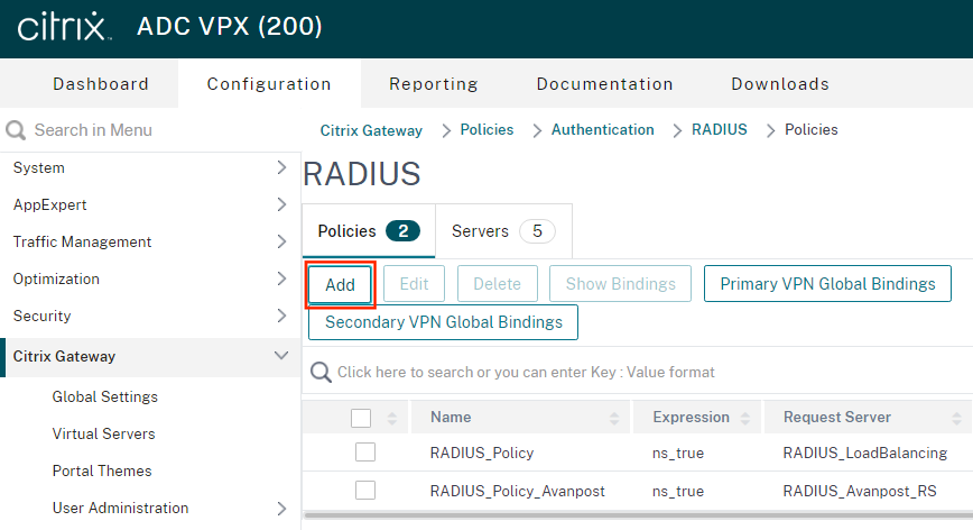

Authentication – установить флажок.- Создать и настроить политику аутентификации RADIUS. Перейти в раздел Citrix Gateway → Policies → Authentication → RADIUS → Policies. Создать новую политику с помощью кнопки "Add" (Рисунок).

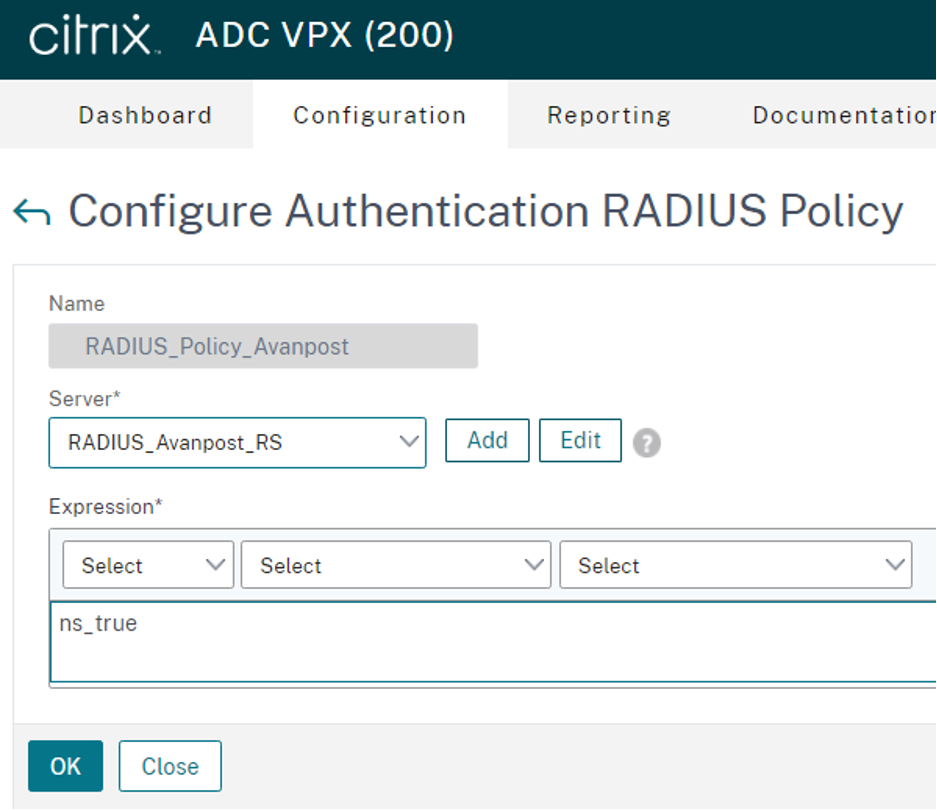

- Установить настройки политики (Рисунок):

Name – имя новой политики.

Server – из выпадающего списка выбрать сервер, на котором будет действовать созданная политика.

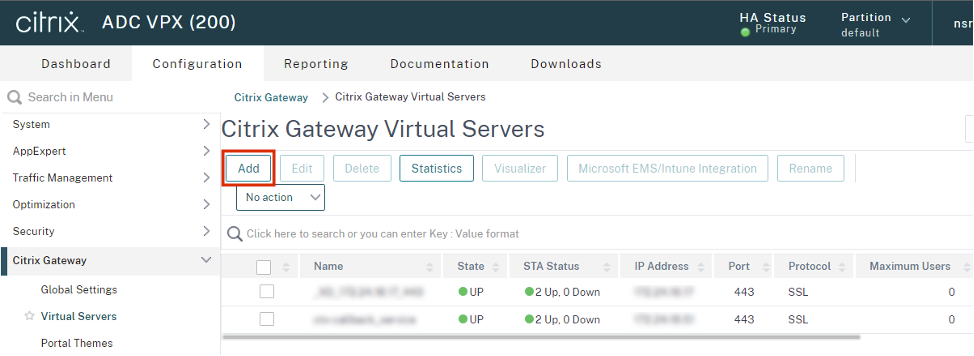

Expression – ns_true (выражение, которое указывает, что аутентификация должна быть выполнена при помощи RADIUS-сервера). - Создать виртуальный сервер Citrix Gateaway. Для этого перейти в раздел Citrix Gateway → Virtual Servers. Нажать "Add" (Рисунок).

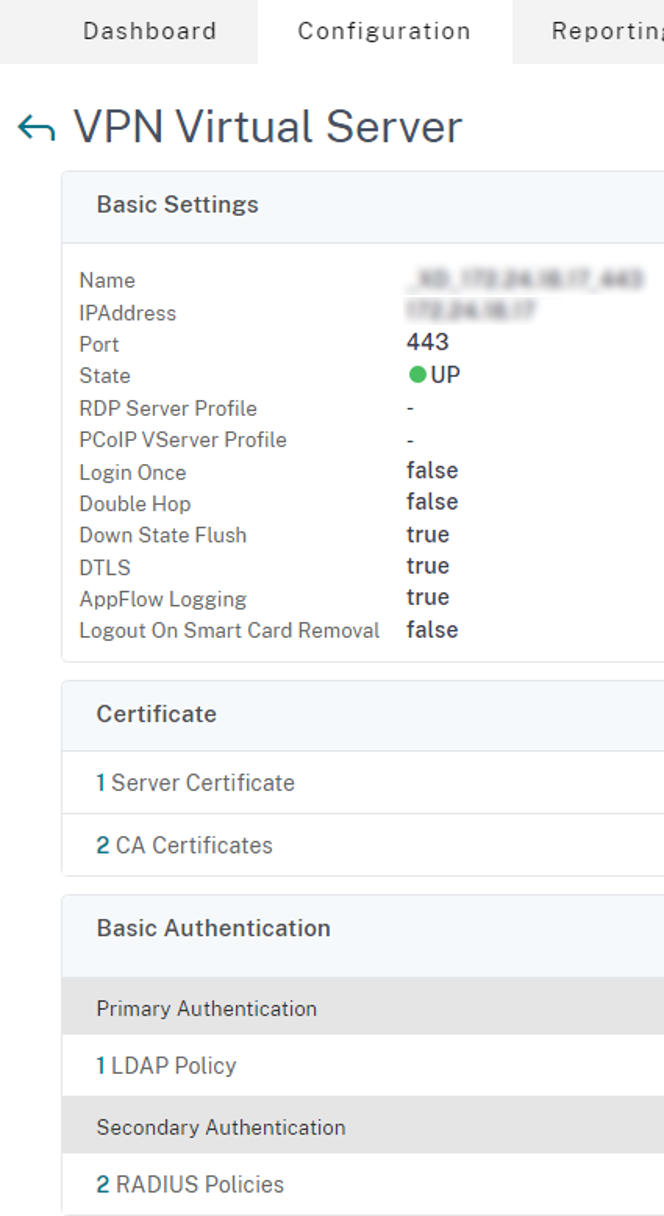

- Установить настройки для виртуального сервера VPN, который обеспечит защищенный удаленный доступ (Рисунок):

Name – установить название виртуального сервера VPN для его идентификации.

IP Address – установить IP-адрес, по которому виртуальный сервер VPN будет слушать входящие подключения.

Port – установить порт, по которому виртуальный сервер VPN будет слушать входящие подключения, например, порт 443 для HTTPS.

State – состояние виртуального сервера VPN (вкл/выкл).

RDP Server Profile – профиль сервера RDP, если используется протокол RDP для удаленного доступа.

PCoIP VServer Profile – профиль виртуального сервера PCoIP для конфигурации параметров PCoIP, если используется протокол PCoIP для удаленного доступа.

Login Once – опция, позволяющая клиенту войти только один раз при переходе между разными подключеними или сессиями (true/false).

Double Hop – опция для включения двойного подключения, которое позволяет на виртуальном сервере VPN запускать другие сеансы соединения (true/false).

Down State Flush – опция, указывающая, нужно ли автоматически удалять сессии виртуальных серверов VPN, если состояние сервера становится недоступным (true/false).

DTLS – опция для включения DTLS-протокола, обеспечивающего шифрование и безопасную передачу данных (true/false).

AppFlow Logging – опция, позволяющая вести журнал данных AppFlow для мониторинга и анализа трафика с виртуального сервера VPN (true/false).

Logout On Smart Card Removal – опция для автоматического выхода из сеанса, когда смарт-карта удалена из системы (true/false).

Certificate – настройки сертификата для шифрования и аутентификации, включая выбор серверного сертификата и сертификатов центра сертификации (CA).Basic Authentication – выбрать в нужной последовательности факторы аутентификации.

Для связи с системой FAM одним из факторов аутентификации должен быть указан "RADIUS Policies".

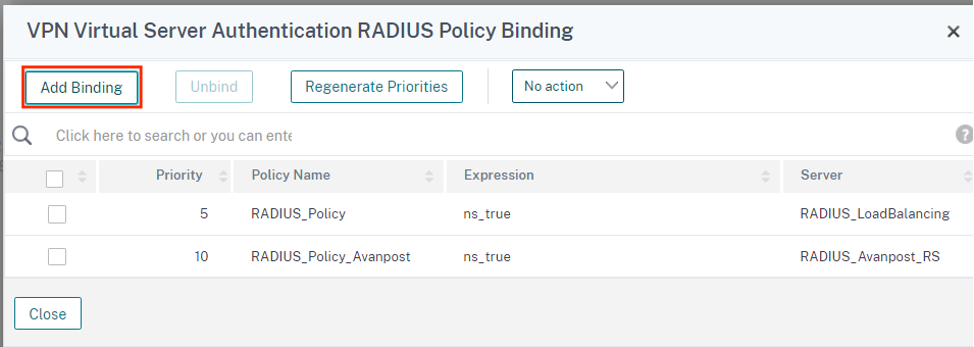

Привязать политику аутентификации RADIUS к виртуальному серверу VPN с помощью кнопки "Add Binding" (Рисунок):

Этап 3. Настройка приложения на стороне системы FAM

В административной консоли FAM создать новое приложение типа RADIUS и выполнить следующие настройки:

- Установить флажок "IP адрес как идентификатор".

- NAS IP(Source IP) – установить адрес сервера сетевого доступа, который совпадает с адресом в настройках Citrix ADC.

- Протокол аутентификации – PAP.

- Нажать "Разделяемые секреты RADIUS" и и выполнить настройки в соответствии с Таблицей.

Таблица – Описание настроек атрибутов разделяемого секрета RADIUS

Атрибут

Настройка

Имя клиента Ввести имя клиента. Диапазон адресов Определить диапазон IP-адресов по типу:

10.10.17.108/32,

где 10.10.17.108 – адрес NAS, а /32 – маска подсети, используемая для определения границ диапазона IP-адресов.

Смена общего секрета Задать секретный ключ (см. Общие требования к разделяемому секрету). Общие требования к разделяемому секрету:

Длина: Рекомендуется использовать длинный секретный ключ, состоящий как минимум из 22 символов.

Максимальное количество символов в распределяемом секрете RADIUS зависит от конкретной реализации RADIUS-сервера и клиентских устройств.

- Сложность: Рекомендуется использовать сочетание букв верхнего и нижнего регистров, цифр и специальных символов.

- Надежность: Секретный ключ должен быть известен только тем устройствам, которые используют его для аутентификации. Разделяемый секрет должен периодически обновляться для предотвращения возможных утечек.