Общие сведения

На текущей странице приведены сведения об изменениях версий серверного компонента Avanpost FAM Server.

Версия продуктов линейки Avanpost FAM (Avanpost FAM и Avanpost MFA+) определяется по версии серверного компонента.

Все выпуски

- Avanpost FAM Server 1.11.13.1888 – 02.05.2024

- Avanpost FAM Server 1.11.10-13 – 25.04.2024

- Avanpost FAM Server 1.11.9 – 16.04.2024

- Avanpost FAM Server 1.11.8 – 11.04.2024

- Avanpost FAM Server 1.11.2-7 – 03-11.04.2024

- Avanpost FAM Server 1.11.1 – 01.04.2024

- Avanpost FAM Server 1.10.11 – 15.01.2024

- Avanpost FAM Server 1.9.0 – 15.12.2023

- Avanpost FAM Server 1.8.12 – 02.05.2024

- Avanpost FAM Server 1.8.9 – 14.11.2023

- Avanpost FAM Server 1.8.8 – 19.10.2023

- Avanpost FAM Server 1.8.7 – 09.10.2023

- Avanpost FAM Server 1.8.6 – 09.10.2023

- Avanpost FAM Server 1.8.5 – 29.09.2023

- Avanpost FAM Server 1.8.4 – 28.09.2023

- Avanpost FAM Server 1.8.3 – 28.09.2023

- Avanpost FAM Server 1.8.2 – 27.09.2023

- Avanpost FAM Server 1.8.1 – 27.09.2023

- Avanpost FAM Server 1.8.0 – 18.09.2023

- Avanpost FAM Server 1.7.0 – 20.07.2023

- Avanpost FAM Server 1.5.0 - 14.02.2023

- Avanpost FAM Server 1.4.0 – 28.11.2022

- Avanpost FAM Server 1.3.0 – 18.08.2022

- Avanpost FAM Server 1.2.0 – 20.02.2022

Avanpost FAM Server 1.11.13.1888 – 02.05.2024

Общие сведения

Минорный релиз Avanpost FAM включил в себя исправление багов.

Исправленные ошибки

Скрыты значения для полей со стандартными общепринятыми для хранения секретов ключами по словарю в настройке передаваемых параметров SMS

Маской скрываются следующие ключи в запросе: "id", "key", "token", "auth", "api_key", "api_token", "jwt", "pwd", "password", "authorization", "user", "userid", "username", "cred", "credentials".

Avanpost FAM Server 1.11.10-13 – 25.04.2024

Общие сведения

Минорный релиз Avanpost FAM включил в себя исправление багов.

Исправленные ошибки

Исправлена возможность авторизации в Windows Logon и Linux Logon при выключенном приложении. Также исправлена ошибка 404 при нажатии кнопки выключения в приложении.

Avanpost FAM Server 1.11.9 – 16.04.2024

Общие сведения

Минорный релиз Avanpost FAM включил в себя изменение сообщений для авторизации через WebAuthn.

Функциональные изменения

Добавлен новый вид сообщений при авторизации WebAuthn.

Теперь вместо сообщений "Неверное имя пользователя или пароль" при отсутствии пользователя, либо "У пользователя нет активных зарегистрированных аутентификаторов. Чтобы продолжить необходимо зарегистрировать WebAuthn аутентификатор.", выводится общее сообщение без раскрытия дополнительной информации вида:

"Authentication error, reasons:

1. Wrong username or password.

2. User hasn't got authenticator. Due to continue you should to register WebAuthn authenticator."

Avanpost FAM Server 1.11.8 – 11.04.2024

Общие сведения

Минорный релиз Avanpost FAM включил в себя исправление работы приложения для протокола RADIUS.

Функциональные изменения

Исправлен механизм передачи перечня групп пользователей.

При настроенном словаре VSA и установленном параметре для передачи групп пользователей, конечная система теперь получает access accept с перечнем групп пользователя в виде отдельных VSA.

Avanpost FAM Server 1.11.2-7 – 03-11.04.2024

Общие сведения

Минорный релиз Avanpost FAM включил в себя багфиксы для скриптов приложения, изменения js-examples, исправления для метода GetActiveUserSessions.

Avanpost FAM Server 1.11.1 – 01.04.2024

Общие сведения

Минорный релиз Avanpost FAM включил в себя изменение схемы подключения к мобильным сервисам, изменение принципа сортировки ролей групп. В рамках релиза также были устранены ранее обнаруженные ошибки и дефекты. Дополнена и обновлена документация по продукту.

Функциональные изменения

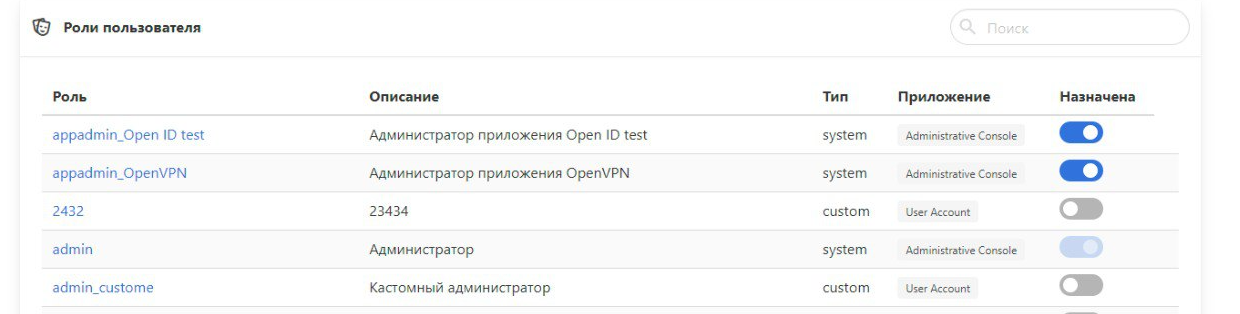

Добавлена сортировка ролей групп по алфавиту с первичным отображением активных ролей по аналогии с ролями пользователей.

Сортировка ролей групп теперь происходит по алфавиту, первичное отображение происходит по тому же принципу, что и у ролей пользователей.

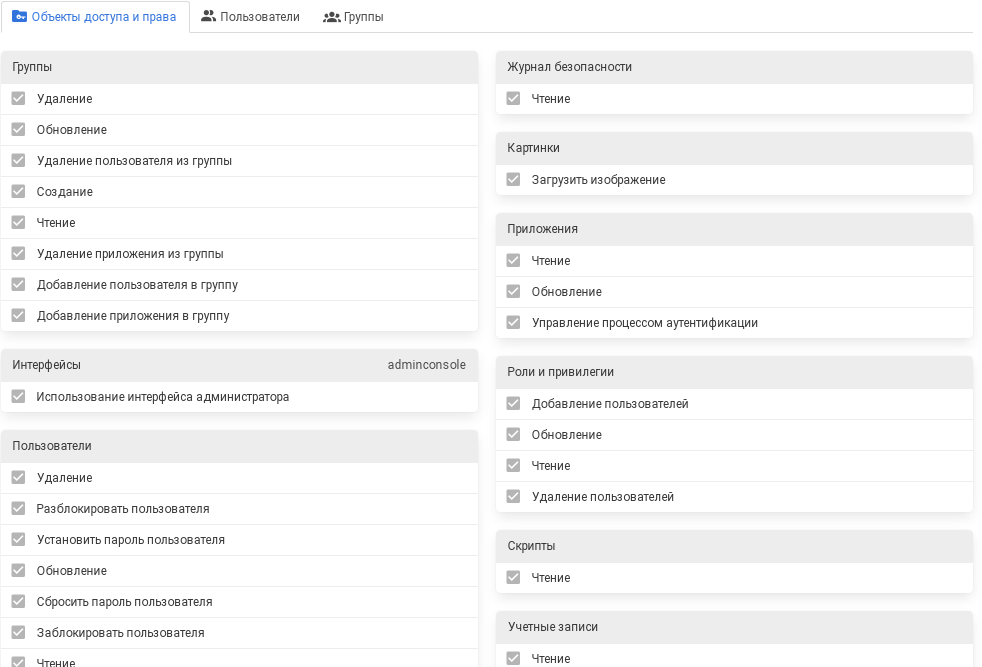

Для просмотра состава групп из меню групп следует теперь принудительно установить чекбокс "Чтение" в поле "Скрипты".

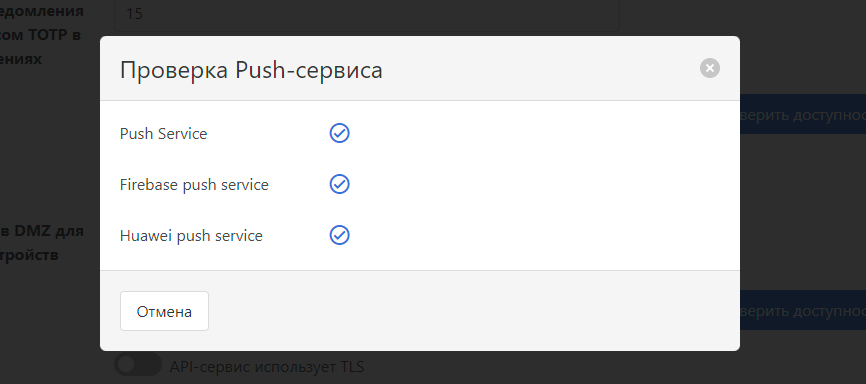

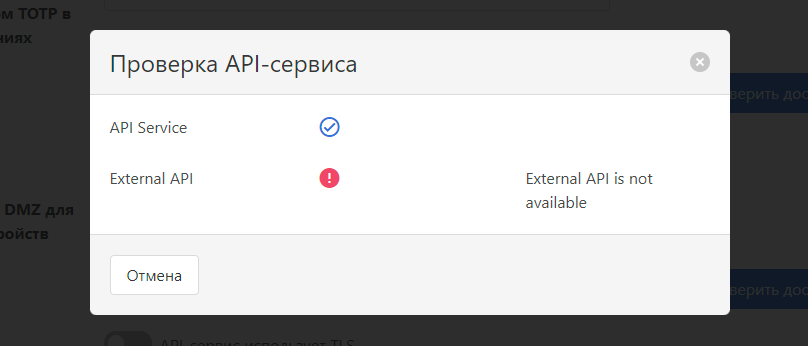

Изменена схема подключения к мобильным сервисам.

Изменена схема подключения к мобильным сервисам: с NATs на gRPC в Push Service, с HTTP1 (json rest api) на HTTP2 gRPC в API Service. Также реализована возможность подключения к нескольким мобильным сервисам одновременно.

Исправленные ошибки

Исправлены ошибки, из-за которых:

- присутствовало логирование пароля в открытом виде в режиме debug для Астра;

- дублировались учетные записи пользователей в Credential Provider;

- На вкладке MFA в режиме редактирования отображались все факторы (теперь отображены только факторы, которые назначены приложению или группе);

появлялась ошибка входа по QR в Credential Provider на локальную учетную запись.

Avanpost FAM Server 1.10.11 – 15.01.2024

Общие сведения

Минорный релиз Avanpost FAM включил в себя формирование отчетов по выпущенным OTP-токенам, переработан механизм по очистке сессий. В рамках релиза также были устранены ранее обнаруженные ошибки и дефекты. Дополнена и обновлена документация по продукту.

Функциональные изменения

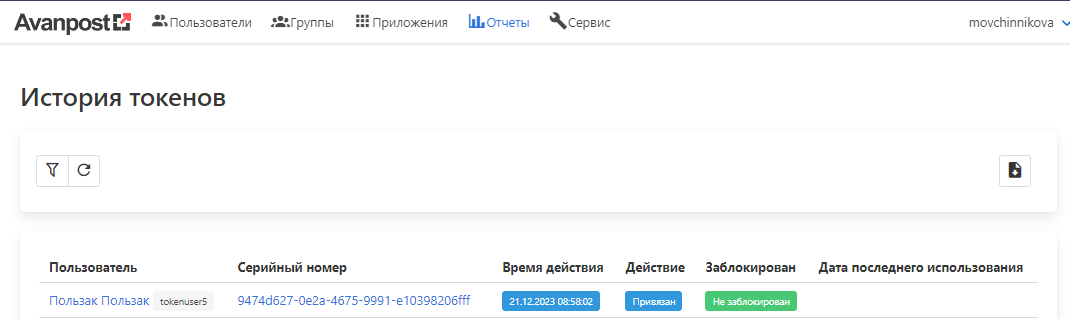

Добавлено формирование отчета по выпущенным OTP-токенам в Системе.

Отчет включает информацию о привязке программного или аппаратного токенов пользователем, получателя токена, его характеристиках, статусе блокировки, дате привязки и последнем использовании токена.

Avanpost FAM Server 1.9.0 – 15.12.2023

Общие сведения

Минорный релиз Avanpost FAM включает в себя функцию операций с несколькими пользователями, формирование отчетов по аутентификациям пользователей и по выпущенным OTP-токенам, реализацию поддержки компонента FAM LDAP Proxy, введение настройки срока действия ссылки для смены пароля в Системе, возможность настройки одного процесса аутентификации для нескольких приложений одновременно. В рамках релиза также были устранены ранее обнаруженные ошибки и дефекты. Дополнена и обновлена документация по продукту. Убрана поддержка устаревших платформ Microsoft Windows Server для развёртывания серверных компонентов.

Функциональные изменения

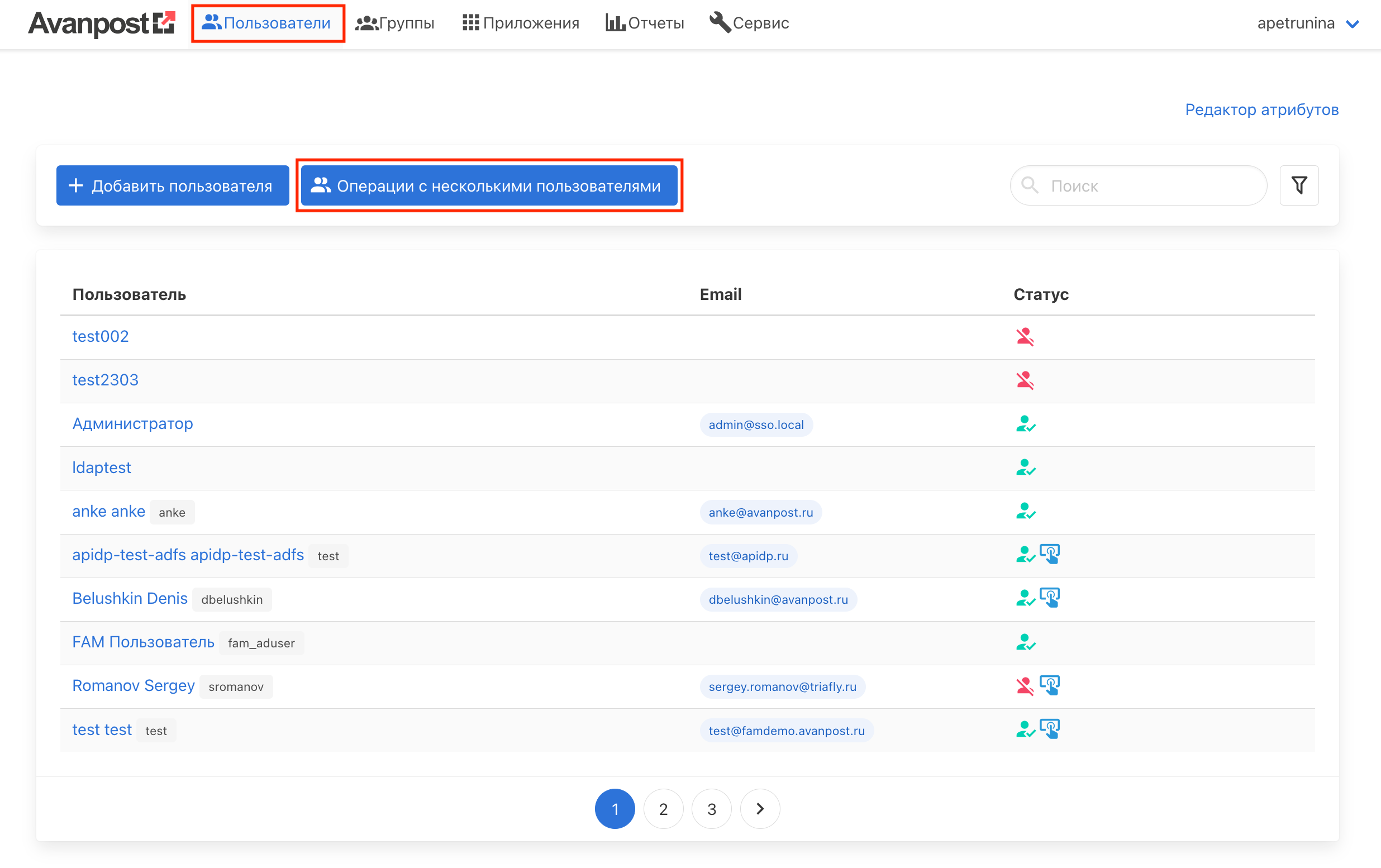

Реализована функция массовых операций.

Функциональность позволяет администраторам выполнять определенные операции на группе пользователей единовременно. В рамках административной консоли Avanpost FAM функциональность массовых операций доступна в разделе "Операции с несколькими пользователями" режима "Пользователи" (Рисунок).

Добавлена защита от массовой отправки SMS-сообщений на сервере Системы.

Интервал времени ожидания для повторного запроса кода можно настроить в разделе "Настройки методов аутентификации" режима "Сервис".

Данная функция обеспечивает защиту от автоматической отправки одноразового пароля через SMS, когда время ожидания для повторного запроса кода еще не истекло при повторном входе пользователя в Систему. Отправка одноразового пароля через SMS возможна только через пользовательский интерфейс Системы, что является дополнительным средством безопасности, исключая возможность обращения к API.

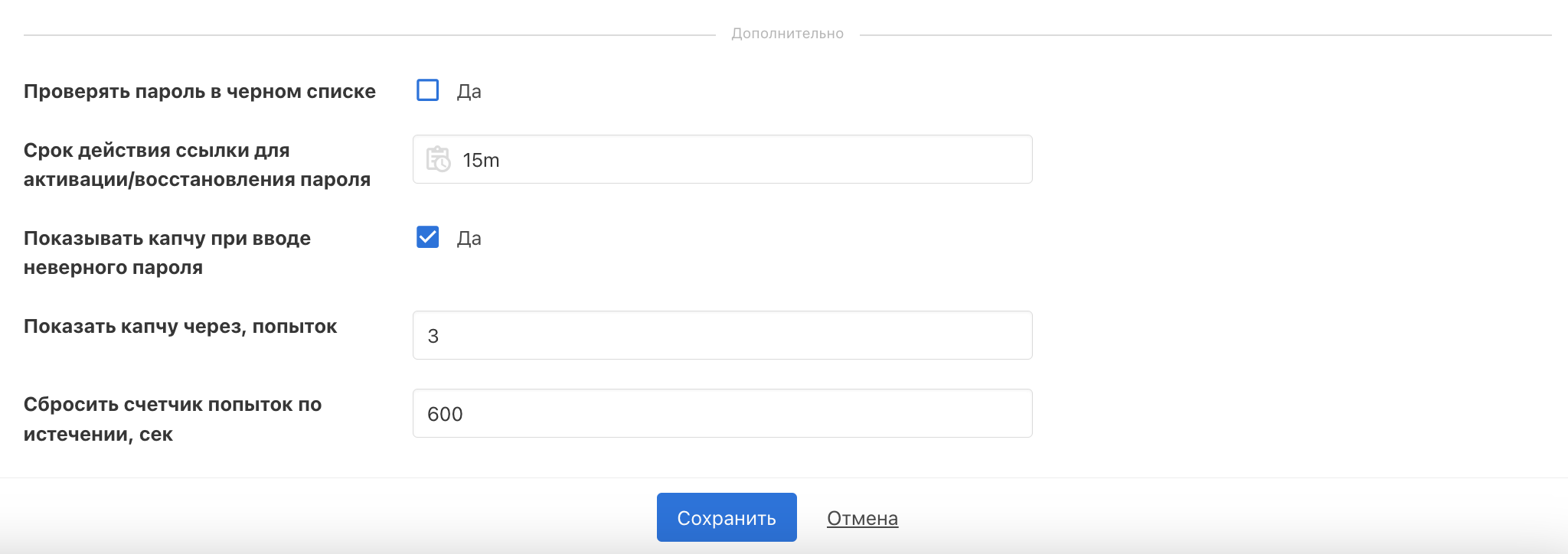

Реализована функция защиты от перебора паролей пользователей с использованием капчи в Системе.

В административной консоли системы были добавлены настройки, которые позволяют блокировать учетные записи пользователей при превышении определенного количества неправильно введенных символов капчи или предоставлять таймаут на вход. Также появилась возможность указывать частоту появления капчи и сбрасывать счетчик попыток после определенного промежутка времени.

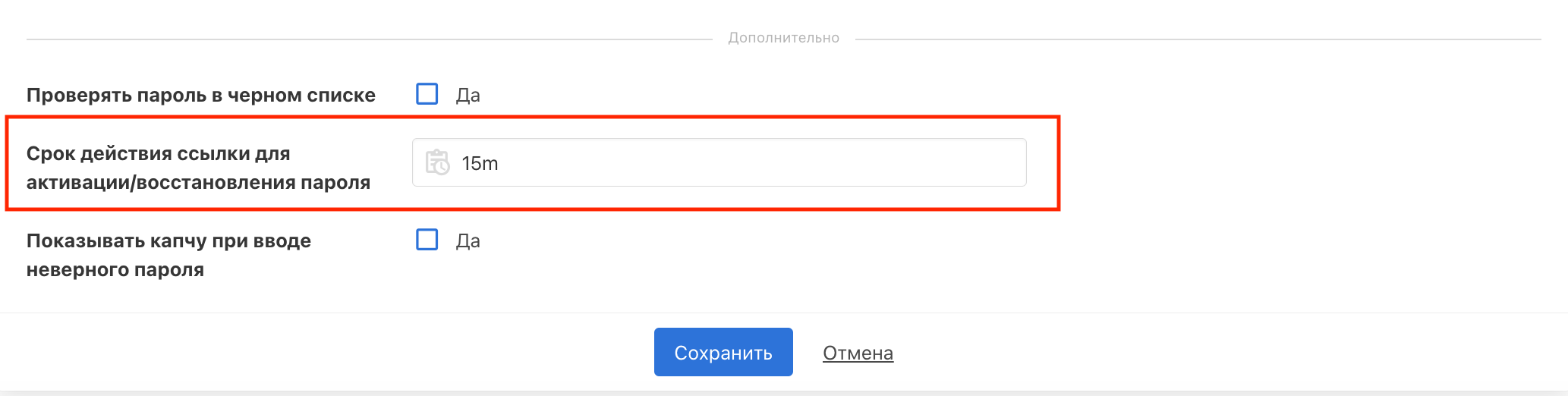

Функционал реализован в разделе "Настройки политики паролей" режима "Сервис" (Рисунок).

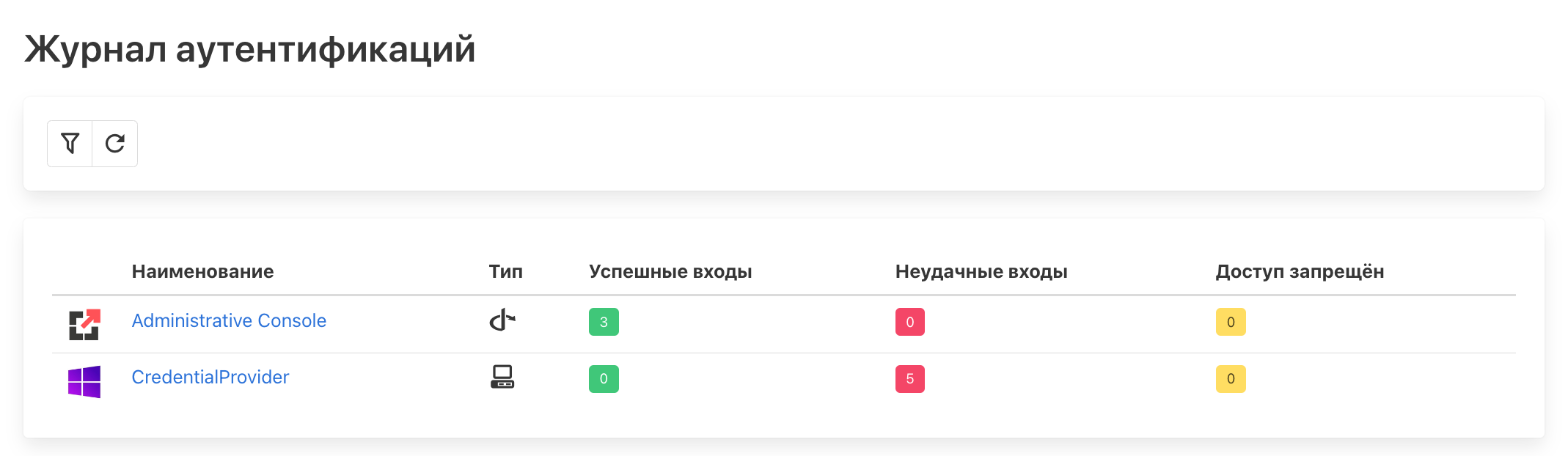

Добавлено формирование отчета по аутентификациям пользователей.

Отчет включает информацию о наименовании и типе приложения, количестве успешных входов, неудачных попытках входа, запрещенных доступов (Рисунок).

Реализована поддержка компонента FAM LDAP Proxy.

Добавлена возможность настройки срока действия ссылки для смены пароля в Системе.

Настройка доступна в разделе "Настройки политики паролей" режима "Сервис" (Рисунок).

Внедрена функциональность, позволяющая настроить один процесс аутентификации для нескольких приложений одновременно.

Переработаны наименования и добавлены некоторые параметры в конфигурационный файл config.toml для достижения единообразия и корректной работы всех заявленных функций Системы.

Исправленные ошибки

Исправлены ошибки, из-за которых:

при истечении срока пароля в домене в момент авторизации не выдавалась форма смены пароля;

в списке MFA приложений не был доступен выбор Kerberos в качестве фактора аутентификации.

Документация

Добавлены следующие статьи в базу знаний Avanpost FAM:

Спецификация конфигурационного файла config.toml.default компонента Avanpost FAM Server;

- Управление лицензиями;

- Лицензии.

Обновлены следующие статьи в базе знаний Avanpost FAM:

Установка FAM Windows Logon (Credential Provider) в ОС Windows локально;

Установка FAM Windows Logon (Credential Provider) в ОС Windows через GPO (групповые политики);

- Дистрибутивы.

Avanpost FAM Server 1.8.12 – 02.05.2024

Общие сведения

Минорный релиз Avanpost FAM включил в себя исправление багов.

Исправленные ошибки

Добавлена поддержка ObjectGUID в импорте пользователей из MS AD для версии Avanpost FAM Server 1.8

Исправлена ошибка, при которой в ходе импорта пользователей из MS AD для версии Avanpost FAM Server 1.8 возникала ситуация с задвоением учетных записей пользователей, проверяемых в данной версии только по SID. Добавлена поддержка ObjectGUID.

Avanpost FAM Server 1.8.9 – 14.11.2023

Исправленные ошибки

- Исправлена ошибка запуска cистемы FAM в качестве службы в ОС Windows.

Avanpost FAM Server 1.8.8 – 19.10.2023

Функциональные дополнения

- Добавлена поддержка trial-лицензии при создании пользователя через командную строку.

Исправленные ошибки

- Доработан механизм лицензирования: объем создания LDAP-каталогов производится в соответствии с условиями приобретенной лицензии.

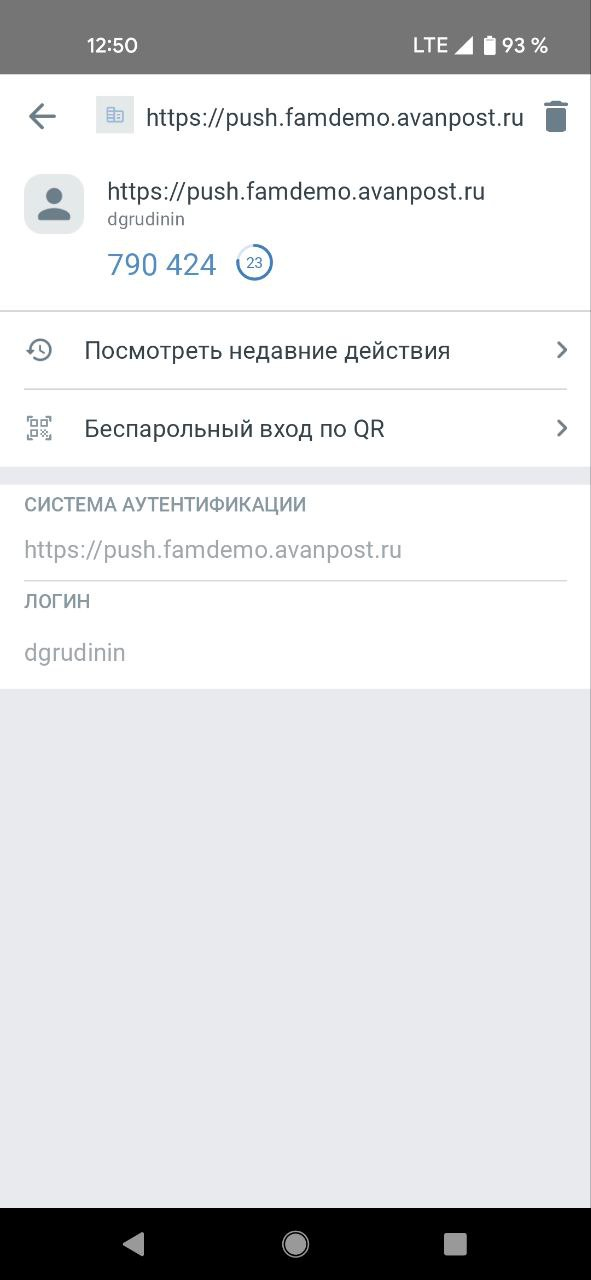

Устранена ошибка подключения к FAM-сервису при попытке загрузки недавних действий в Avanpost Authenticator (раздел "Посмотреть недавние действия»).

Avanpost FAM Server 1.8.7 – 09.10.2023

Исправленные ошибки

Исправлена ошибка синхронизации учетных записей пользователей из службы каталогов при добавлении пользователей в группу: синхронизация не прерывается в случае, если какие-либо пользователи не найдены в Системе.

Avanpost FAM Server 1.8.6 – 09.10.2023

Исправленные ошибки

Доработаны шаблоны аутентификации: добавлена поддержка subpath с целью гибкой организации доступа к различным интерфейсам Системы и поддержки публикации системы FAM относительно текущего домена.

Исправлена работа утилиты checksum для проверки подписи и контрольных сумм артефактов дистрибутива FAM.

Avanpost FAM Server 1.8.5 – 29.09.2023

Исправленные ошибки

- Внесены исправления в шаблоны для аутентификации, направленные на повышение безопасности и улучшение производительности процесса аутентификации пользователей.

Произведена доработка механизма поиска пользователя по номеру телефона в административной консоли Avanpost FAM.

Avanpost FAM Server 1.8.4 – 28.09.2023

Исправленные ошибки

Внесены исправления в шаблоны для аутентификации, направленные на повышение безопасности и улучшение производительности процесса аутентификации пользователей.

Avanpost FAM Server 1.8.3 – 28.09.2023

Исправленные ошибки

- Выполнены общие изменения, направленные на повышение производительности и стабильности работы Системы.

Avanpost FAM Server 1.8.2 – 27.09.2023

Исправленные ошибки

- Исправлена ошибка, связанная с ограничением работы LDAP-синхронизации на основе параметра backgroundTasks для нескольких нод (см. спецификацию конфигурационного файла). Теперь администратор может правильно настроить FAM Server на нескольких нодах кластера, чтобы ограничить выполнение задачи синхронизации только на нужной ноде.

Avanpost FAM Server 1.8.1 – 27.09.2023

Исправления ошибок

Улучшена поддержка интеграции RADIUS-сервера с Cisco Any Connect при использовании MSCHAPv2.

Avanpost FAM Server 1.8.0 – 18.09.2023

Общие сведения

Минорный релиз Avanpost FAM включает в себя функции поддержки флага смены пароля при создании пользователя через CLI, конфигурационного файла формата TOML с обратной совместимостью с JSON, переход с использования библиотеки xmlsec на встроенные средства криптографии. Обновлен веб-интерфейс экрана аутентификации. Исправлены ранее обнаруженные проблемы и дефекты. Дополнена и обновлена документация по продукту.

Функциональные изменения

Реализована поддержка флага смены пароля при создании пользователя через CLI.

Данная функциональность позволяет устанавливать требование смены пароля при первом входе нового пользователя в Систему, обеспечивая повышенный уровень безопасности.

Добавлена поддержка конфигурационного файла формата TOML и обратная совместимость с форматом JSON для файлов конфигурации.

Функциональность позволяет упростить управление конфигурацией и предоставляет больше гибкости в выборе формата.

Добавлена возможность установки переменной в строку "connectionString".

Изменение позволяет использовать значения переменных окружения вместо строки "connectionString" для динамической настройки подключения к базе данных и реализует возможность использовать переменную окружения для хранения пароля подключения к БД, что сокращает риск утечки пароля из конфигурационного файла.

При интеграции Системы с REST API появилась возможность получать метки времени привязки и последнего использования OTP-токенов.

Функциональность используется для мониторинга безопасности и аудита, а также для отслеживания активности пользователей и обнаружения аномалий в использовании OTP-токенов.

Реализован переход с использования библиотеки xmlsec на встроенные средства криптографии для обработки операций по протоколу SAML.

Изменение способствует оптимизации и упрощению процесса разработки и поддержки Системы, а также снижает зависимость от внешних библиотек.

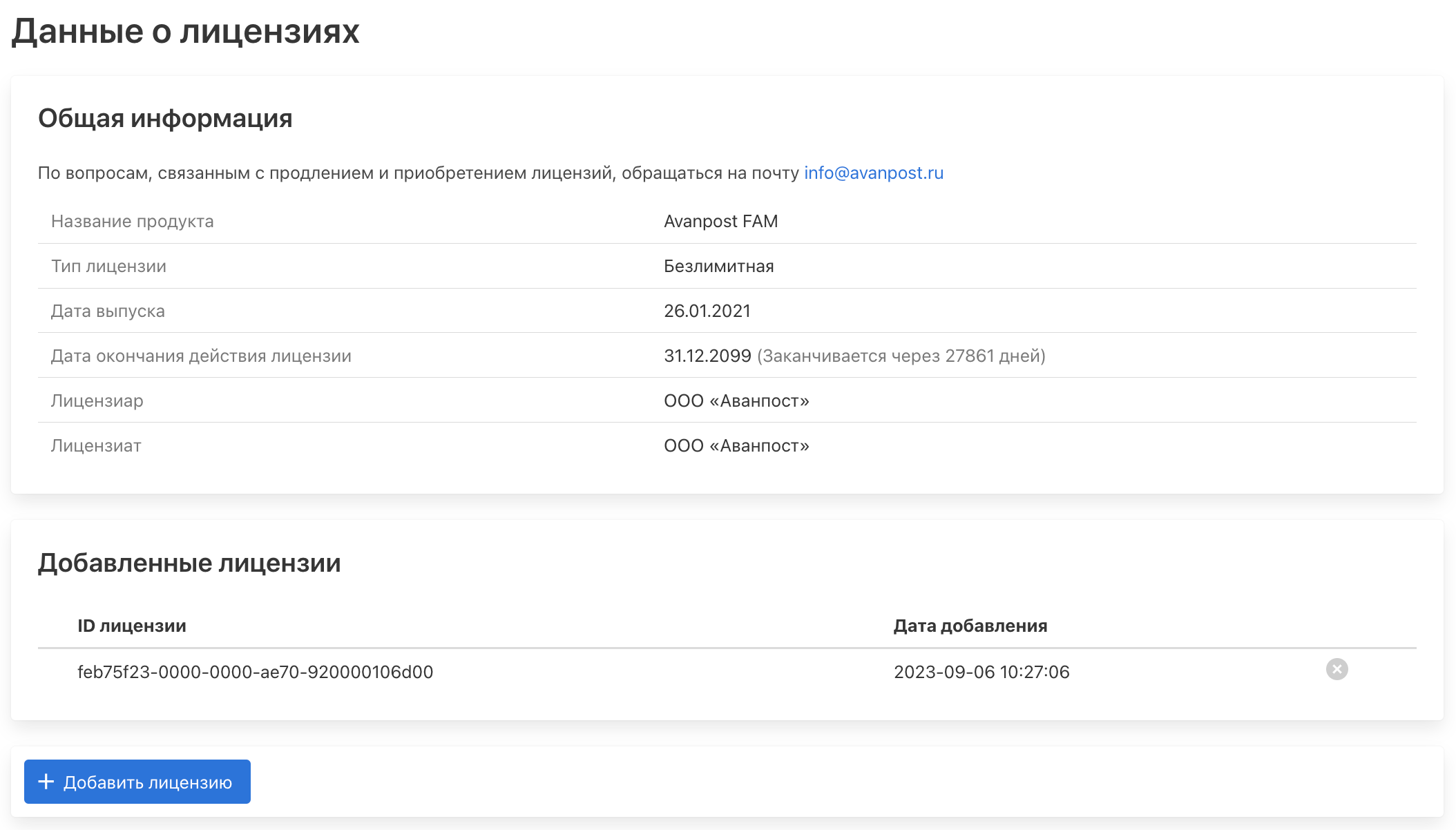

Управление лицензиями перенесено в консоль администратора Avanpost FAM.

Просмотр информации о текущей лицензии и добавление новой производится в разделе «Лицензии» режима «Сервис» в административной консоли Avanpost FAM.

Пользовательский интерфейс

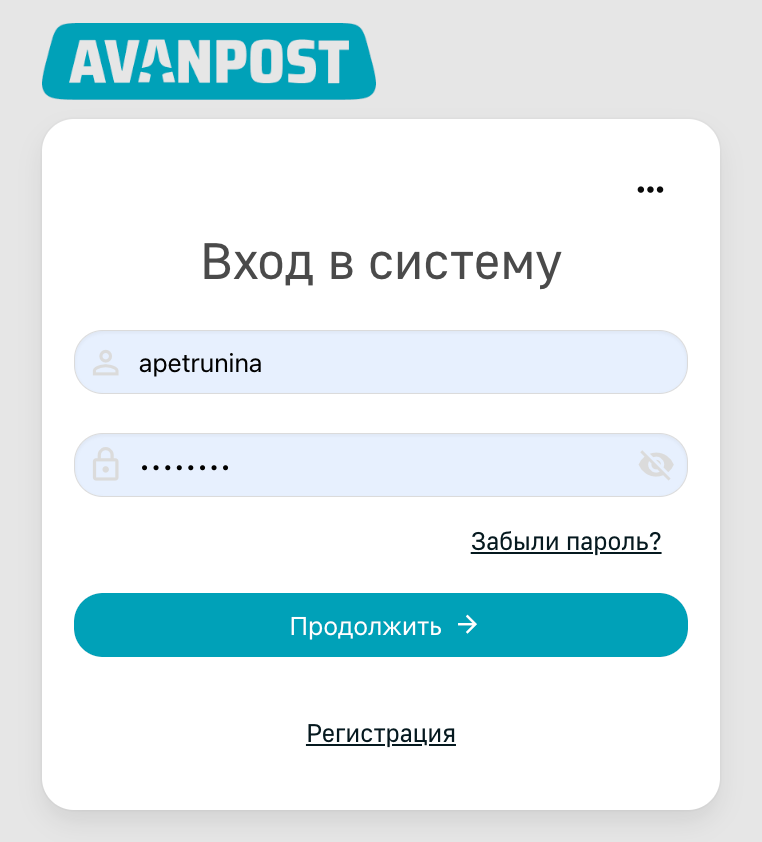

Обновился дизайн шаблонов для экранов веб-интерфейса аутентификации в соответствии с корпоративным ребрендингом.

Исправленные ошибки

Исправлены ошибки, из-за которых:

- допускалась аутентификация в доменной учетной записи при запросе на аутентификацию через протокол GRPC без указания пароля.

- допускалась аутентификация в приложении RADIUS через протокол PAP без указания пароля.

- пользователь с ролью "администратор приложения" имел расширенные права доступа и мог просматривать все сессии сервера FAM, включая сессии, не относящиеся к администрируемому приложению.

- не работало подтверждение входа в приложении RADIUS при настройке одного фактора Avanpost Authenticator.

Документация

Добавлены следующие статью в базу знаний Avanpost FAM:

Выпуск ключа шифрования и сертификата.

- Описание компонента Avanpost FAM Database.

- Описание компонента Avanpost Authenticator.

Обновлены следующие статьи в базе знаний Avanpost FAM:

Avanpost FAM Server 1.7.0 – 20.07.2023

Общие сведения

Минорный релиз Avanpost FAM включает в себя функции поддержки нескольких мобильных приложений-аутентификаторов, реализации Inline-привязки фактора Email, фиксации новых событий в журнале безопасности. Исправлены ранее обнаруженные проблемы и дефекты. Дополнена и обновлена документация по продукту и настройкам интеграций с Системой.

Функциональные изменения

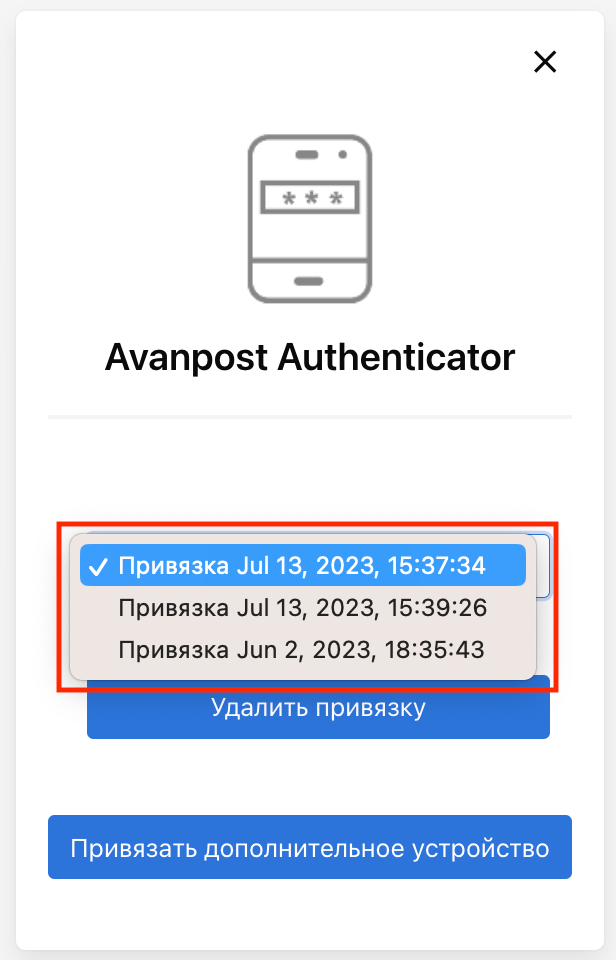

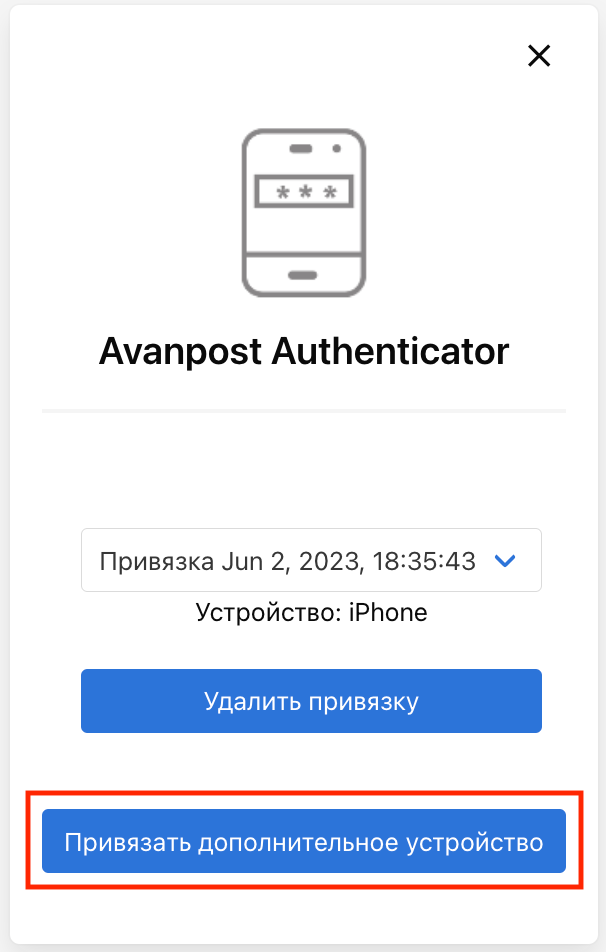

Реализована возможность регистрации более одного мобильного приложения-аутентификатора для одной учетной записи на портале самообслуживания

Функция позволяет использовать Avanpost Authenticator на нескольких устройствах одного пользователя. Привязки всех устройств отображаются в ЛК Avanpost FAM.

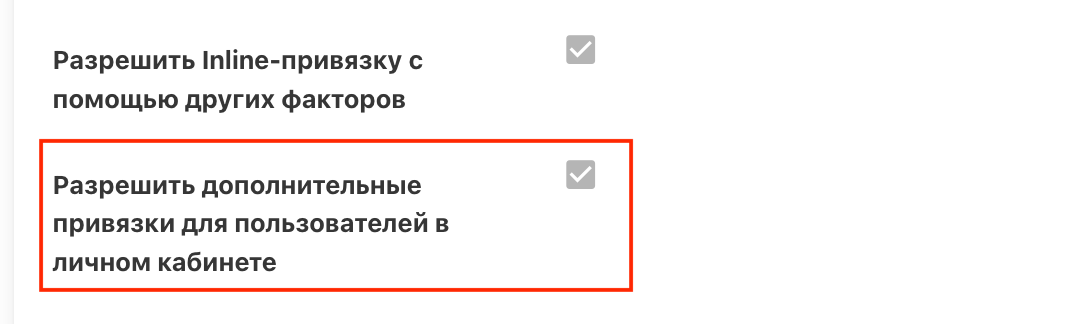

Настройка функции

В консоли администратора Avanpost FAM:

- Перейти в раздел "Сервис" → "Настройки методов аутентификации".

- Выбрать фактор Avanpost Authenticator и установить отметку "Разрешить дополнительные привязки для пользователей в личном кабинете":

В личном кабинете Avanpost FAM:

- Перейти в раздел "Факторы аутентификации" и выбрать "Avanpost Authenticator".

- Нажать кнопку "Привязать дополнительное устройство".

- На другом устройстве отсканировать QR-код из личного кабинета.

- Новое устройство отобразится в списке привязок в ЛК Avanpost FAM.

Добавлена возможность отключения механизма отправки временных кодов с адресом сервера в ходе привязки Avanpost Authenticator. При использовании данной опции Avanpost FAM Server не отправляет сетевые запросы к Google Firestore для публикации временных кодов привязки.

Реализован механизм Inline-привязки фактора Email, позволяющий подтверждать Email-адрес в процессе регистрации или входа в Систему. Данная функциональность позволяет избежать дополнительных шагов привязки фактора Email после основной аутентификации, обеспечивая интуитивность и эффективность процесса. В случае отсутствия заполненного Email-адреса в ЛК Avanpost FAM в ходе аутентификации есть возможность указать Email и подтвердить его с помощью альтернативных факторов аутентификации.

Добавлена возможность фиксации новых событий в журнале событий безопасности:

- добавление и удаление привилегий в ходе создания и изменения ролей;

- создание, редактирование и удаление интеграции с LDAP;

- создание, редактирование и удаление инициализации пользователей;

- создание, редактирование и удаление личного кабинета;

- создание, редактирование и удаление OpenID-провайдера;

- создание, редактирование и удаление методов аутентификации;

- создание, редактирование и удаление разделяемых секретов RADIUS;

- создание, редактирование и удаление словарей RADIUS;

- изменения в редакторе скриптов: события создания, редактирования и удаления;

- создание, редактирование и удаление OTP-токенов.

Исправленные ошибки

Исправлены ошибки, из-за которых:

- Некорректно определялся домен Credential Provider при отсутствии его на APM пользователя;

При подключении приложения через OpenID Connect в Logout JWT атрибут aud не заполнялся значением REQUIRED;

- При входе в OpenId-приложение по QR-коду не отображался заданный ID synonym вместо Client ID;

- Наблюдались проблемы с назначением или созданием нового ОТР-токена для пользователя, состоящего в группе, со стороны УЗ администратора группы;

- Наблюдалось некорректное поведение Системы при повторной аутентификации в ЛК или административную консоль Avanpost FAM по QR-коду на втором шаге аутентификации;

- Не производилось удаление пользователей через административную консоль Avanpost FAM;

- Некорректно отрабатывалась ошибка при авторизации в веб-приложение через LDAP при условии установленного запрета на регистрацию новых пользователей при авторизации.

Документация

Добавлены следующие статьи в базу знаний Avanpost FAM:

Дополнено описание следующих компонентов Системы:

Avanpost FAM Server 1.5.0 - 14.02.2023

Новые функции

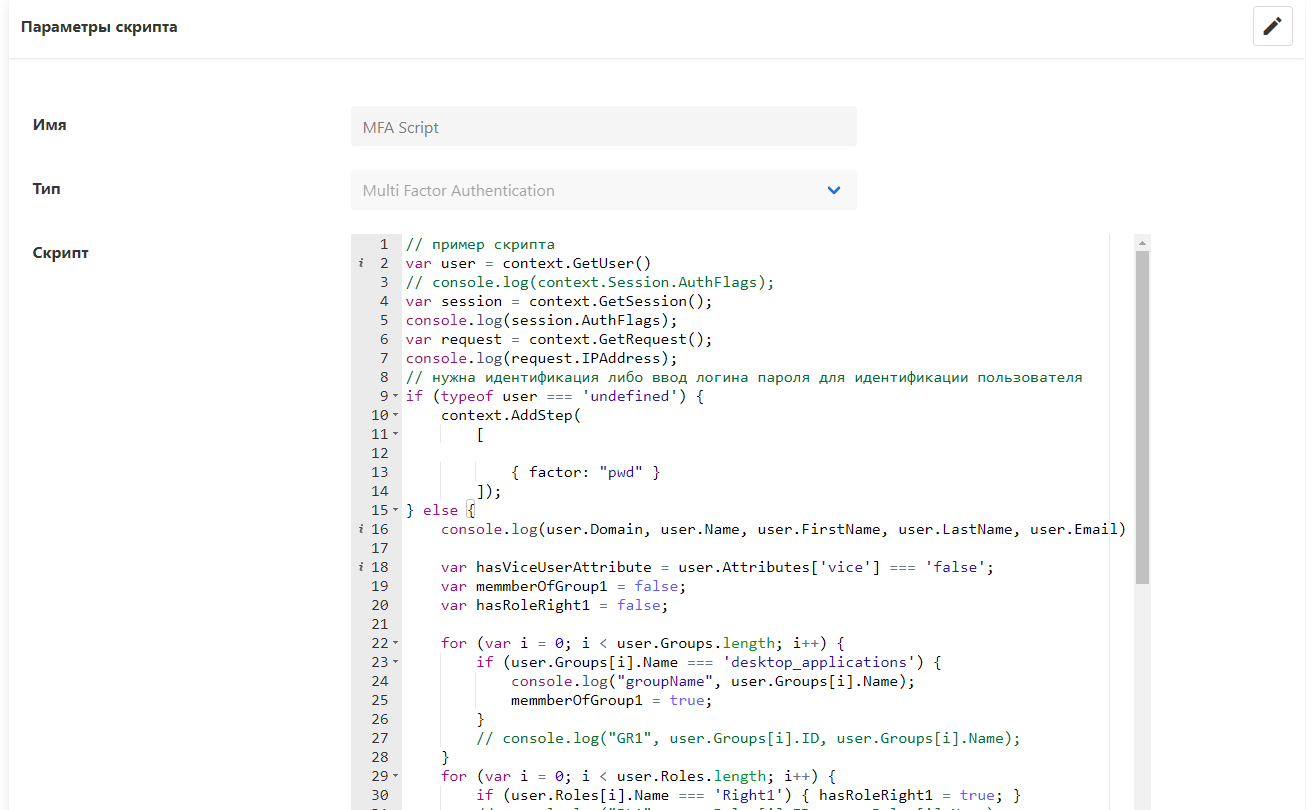

Скрипт вычисления сценария многофакторной аутентификации

В дополнение к классическому механизму настройки сценариев многофакторной аутентификации система предоставляет возможность определения сценария аутентификации на основе JavaScript-сценария:

Скрипт позволяет более гибко и централизованно определять сценарий аутентификации пользователя для приложения исходя из различных параметров:

- Значений основных и дополнительных атрибутов профиля пользователя, например, признака «Admin» или «Vice»;

- Параметров сетевого окружения пользователя, выполняющего аутентификацию – к примеру, IP-адреса из запроса;

- Проверенных факторов аутентификации пользователя в рамках сессии;

- Наличия у пользователя ролей или членства в группах.

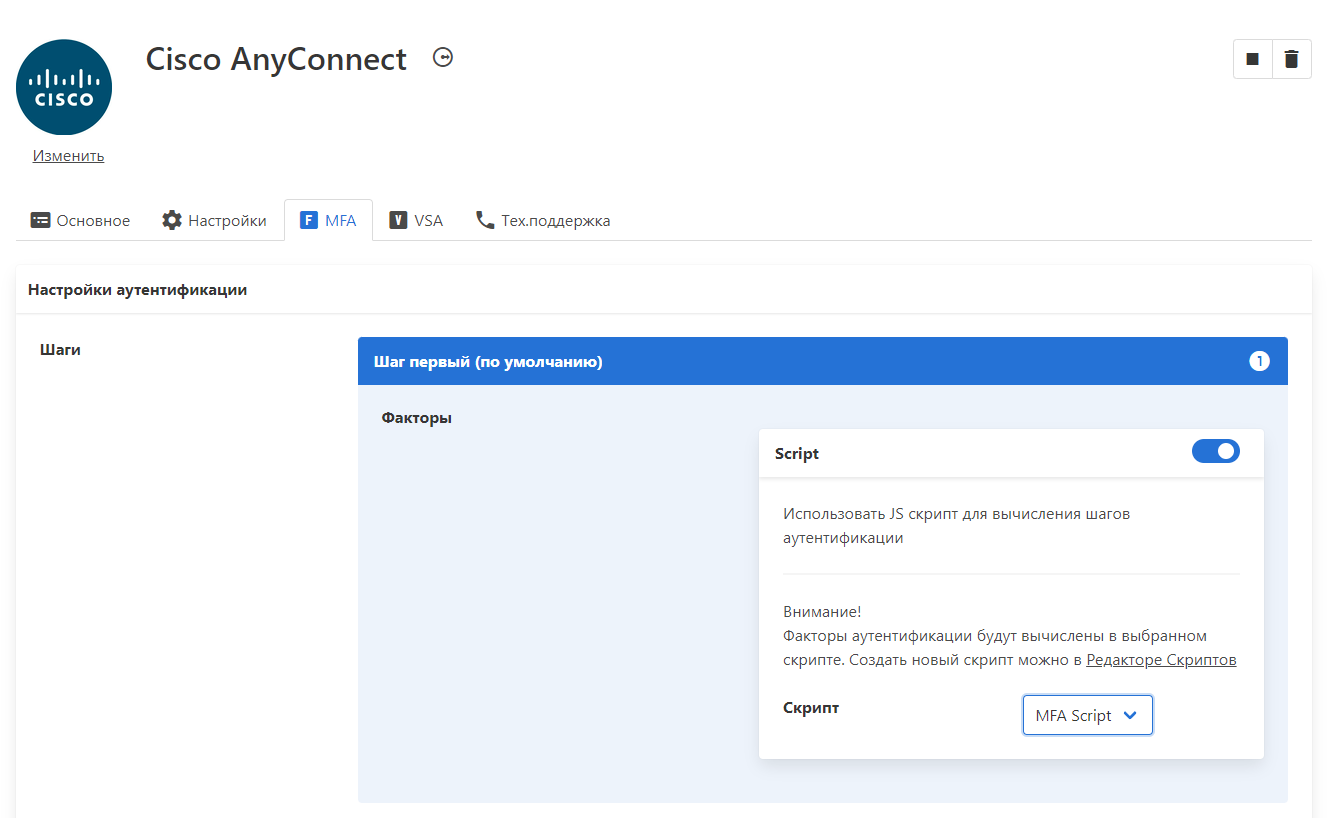

Для настройки функции:

- В разделе «Сервис» → «Редактор скриптов» разработать и сохранить скрипт аутентификации.

- На вкладке «MFA» целевого приложения выбрать шаг «Script» и выбрать из выпадающего списка созданный скрипт.

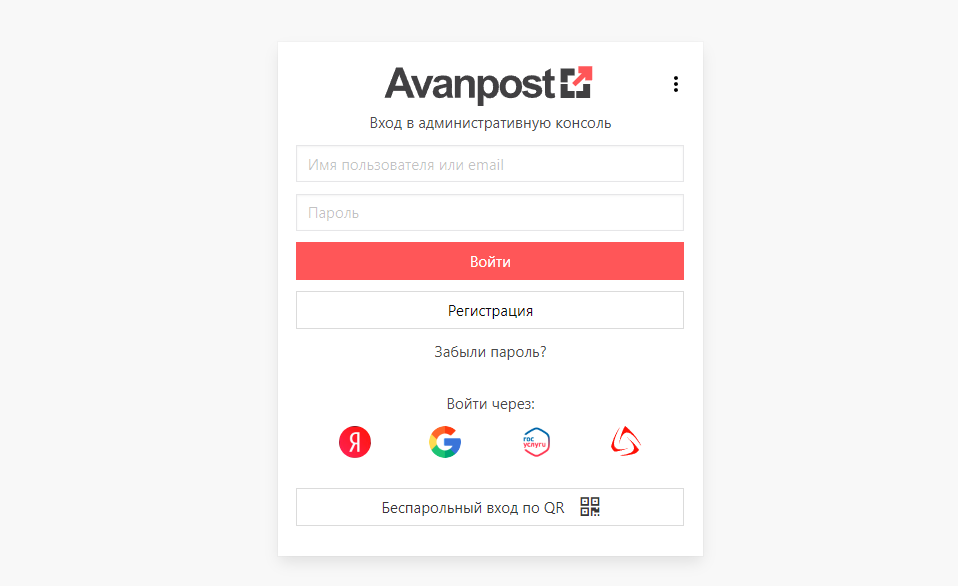

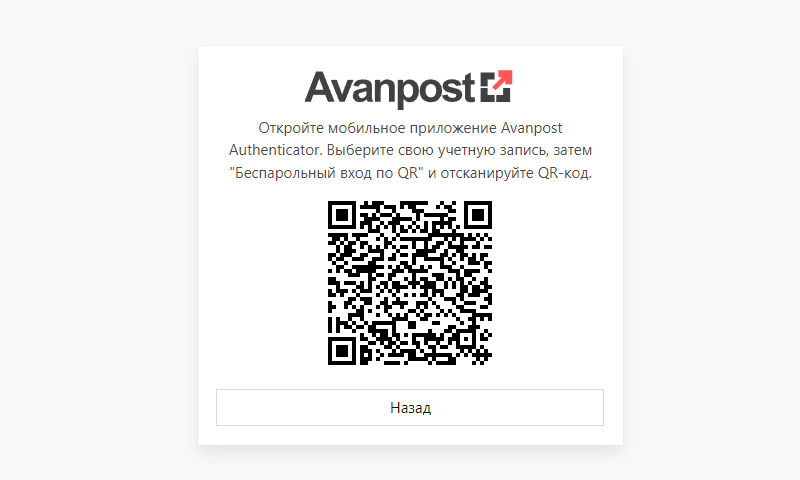

Беспарольный вход посредством считывания QR-кода приложением Avanpost Authenticator при аутентификации в веб-приложения и компьютеры под управлением Windows

Система предоставляет функциональность беспарольного входа в веб-приложения путём считывания QR-кода:

Данная функция доступна для приложений, подключенных посредством механизмов:

- OpenID Connect 1.0/OAuth 2.0;

- SAML 2.0;

- Reverse Proxy;

- Avanpost FAM Credential Provider.

Беспарольный вход в Avanpost FAM Credential Provider требует первичного входа посредством логина и пароля, после чего будет доступен вход по QR-коду. Для входа по QR-коду у пользователя должен быть привязан Avanpost Authenticator.

Восстановление забытого пароля с использованием дополнительных факторов аутентификации и для определённых групп пользователей

Смена истёкшего в домене пароля

- Восстановление пароля пользователя, в том числе со сменой пароля в домене для доменных пользователей, с подтверждением при помощи второго фактора.

- Ограничение доступности функции восстановления пароля для определённых групп пользователей.

- Пропуск проверки фактора Password (пароль) при успешной идентификации и аутентификации по Kerberos.

- Смена истёкшего пароля в FAM Credential Provider для доменной и локальной УЗ.

Изменения в реализованных ранее функциях

Нет изменений.

Исправления уязвимостей

Нет исправлений.

Исправления ошибок

- Исправлена ошибка, из-за которой компонент GraphQL не запускался с актуальной версией базы данных.

Обратная совместимость

Обновляется штатно.

Известные проблемы

Нет известных проблем.

Avanpost FAM Server 1.4.0 – 28.11.2022

Общие сведения

Минорный релиз Avanpost FAM включает в себя функции для обеспечения корректной работы в сложных мультидоменных инфраструктурах при использовании LDAP и Kerberos-интеграций. Расширены возможности в части настройки пользовательских сценариев MFA. Расширены возможности по взаимодействию с RADIUS-приложениями как со стороны пользователя (Inline-привязки и т.д.), так и для систем (к примеру, RADIUS VSA). Множество параметров перенесено из конфигурационного файла системы в административную консоль, что позволяет упростить настройку системы в процессе эксплуатации. Расширены возможности Avanpost Authenticator. Расширены возможности получения userinfo для стороннего IdP ЕСИА. Повышена стабильность Credential Provider в различных сценариях.

Новые функции

- Смена пароля в домене через LDAP для любых LDAP-каталогов (Microsoft Active Directory, FreeIPA, OpenLDAP и т.д.) при смене пароля пользователем в ЛК, сбросе пароля, смене истёкшего пароля или смене пароля администратором.

- Аутентификация в веб-интерфейсах (SAML, OpenID Connect, Reverse Proxy) по сертификатам, не привязанным в явном виде к пользователю, с проверкой доверия на основе корневого сертификата УЦ и заданного маппинга атрибутов из сертификата.

- Парольная аутентификация пользователей из разных доменов с определением домена пользователя по признаку пользователя и проверкой пароля пользователя в определённом LDAP-каталоге.

- Kerberos-аутентификация пользователей из разных доменов на основе нескольких keytab-файлов, подключенных к системе.

- Настройка длины одноразового пароля, отправляемого в SMS-сообщении при аутентификации по фактору SMS OTP.

- Привязка мобильного аутентификатора Avanpost Authenticator при аутентификации в Avanpost FAM Credential Provider, если он ранее не был привязан к пользователю и является обязательным фактором для входа.

- Удаление мобильного аутентификатора пользователя Avanpost Authenticator через административную консоль.

- Выбор учётной записи при аутентификации через провайдер аутентификации (ЕСИА, OpenID Connect и т.д.), если к УЗ (для ЕСИА – ФЛ) в провайдере привязано несколько учётных записей.

- Инженерный режим в мобильном приложении Avanpost Authenticator, позволяющий собрать и передать со стороны пользователя приложения диагностические журналы взаимодействия приложения с API Avanpost FAM Mobile Services и Avanpost FAM Server.

- Настройка параметров подключения к компонентам Avanpost Authenticator в UI административной консоли.

- Настройка нескольких парольных политик одновременно с возможностью определения групп, на которые распространяется та или иная парольная политика.

- Удаление аккаунта из мобильного приложения-аутентификатора Avanpost Authenticator с возможностью принудительного удаления, если нет связи с сервером, что позволяет удалить аккаунты из приложения в случае перемещения сервера на другой URL.

- Удаление аккаунта из системы с отображением статуса в приложении-аутентификаторе.

- Аутентификация по RDP через Avanpost FAM Credential Provider с включенным режимом NLA (максимальным уровнем защиты для RDP-подключений с TLS-шифрованием).

- Смена пароля в приложениях, подключенных посредством Reverse Proxy.

- Инициализация TOTP-аутентификатора посредством отправки письма с QR-кодом на электронную почту.

- Inline-привязка Avanpost Authenticator в режиме диалога для RADIUS-приложений с поддержкой Access-Challenge.

- Inline-привязка номера телефона для SMS OTP в режиме диалога для RADIUS-приложений с поддержкой Access-Challenge.

- Передача дополнительных Vendor-Specific-атрибутов (VSAs), передаваемых RADIUS-приложению в составе Access-Accept и Access-Challenge, в том числе с передачей авторизационных значений (например, членства пользователя в группе или группах).

- Передача дополнительных атрибутов для SAML-приложений в составе SAML Response.

- Поддержка в Avanpost FAM Agent для одного приложения нескольких вариантов шаблона аутентификации и нескольких идентификаторов окна.

- Аутентификация в веб-приложения (OpenID Connect, SAML, Reverse Proxy) путём подтверждения запроса в мобильном аутентификаторе Avanpost Authenticator либо путём ввода одноразового кода из мобильного приложения-аутентификатора.

- Настройка и контроль отдельного секрета для каждого RADIUS-приложения с привязкой к сетевому адресу или подсети, из которой выполнен запрос.

- Привязка в Reverse Proxy-приложении существующей УЗ Reverse Proxy-приложения при отсутствии УЗ у пользователя FAM.

Изменения в реализованных ранее функциях

- Идентификация пользователя по логину, E-mail и номеру телефона на первом шаге, позволяющая идентифицировать пользователей перед выполнением аутентификации в рамках сценариев MFA.

- Аутентификация пользователя по паролю на втором и последующих шагах, позволяющая запрашивать пароль после запроса любого другого фактора.

- Отправка RADIUS-пакета Access Reject для приложений, подключенных по RADIUS, если у пользователя не настроен текущий фактор или не найдено RADIUS-приложение по NAS-Identifier, NAS-IP-Address или Source IP Address.

- Сохранение стандартного признака «Домен» в профиле пользователя с возможностью указания признака домена, устанавливаемого новым пользователям автоматически, для каждого конкретного LDAP-каталога, подключенного к системе.

- Управление параметрами подключения и функционирования фактора SMS OTP перенесено в административную консоль.

- Отображение URL-адреса системы аутентификации, необходимого для Inline-привязки мобильного аутентификатора Avanpost Authenticator через RADIUS-приложения с поддержкой механизма Access-Challenge без использования Discovery-механизма Google Firebase.

- Проверка наличия установленного в системе стандартного пакета Microsoft Visual C++ Redistributable (vcredist) при установке MSI-пакета компонента Avanpost FAM Credential Provider для корректной работы в ОС версий Windows Desktop 7 и Windows Server 2012R2.

- Появилась возможность разрешить мобильному приложению выполнять запросы к API Avanpost FAM Mobile Services или Avanpost FAM Server (в зависимости от схемы развёртывания) с невалидным TLS-сертификатом, что позволяет упростить отладку и проверку работоспособности при первичном развёртывании и перед вводом системы в эксплуатацию, а также в случае непредвиденных обстоятельств в процессе эксплуатации (отзыв TLS-сертификата зарубежным УЦ, истечение сертификата при отсутствии своевременной возможности продления или замены и т.д.).

- Запрос PIN-кода при привязке аутентификатора через Discovery-механизм Google Firebase путём ввода кода в мобильное приложение для Inline-сценариев привязки, реализуемых в RADIUS-приложениях с поддержкой Access-Challenge.

- Метод проверки пароля для RADIUS-приложений «RDGW» переименован в «Passwordless» в административной консоли Avanpost FAM.

- Функциональность, работавшая ранее по response_mode=link, переработана на идентификацию схемы redirect_url и на основе дополнительного параметра приложения. Теперь использование отдельного типа запроса response_mode=link не требуется.

- Схема развёртывания Avanpost FAM Mobile Services для on-premise-компонентов системы упрощена до двух компонентов из состава Avanpost FAM Mobile Services.

Исправления уязвимостей

Исправлена уязвимость, из-за которой:

- Была возможна аутентификация в Reverse Proxy приложение без членства пользователя в группе, которая предоставляла доступ к указанному приложению.

- Пользователи, которые создаются посредством LDAP-аутентификации, не попадали в группу по умолчанию.

Исправления ошибок

Исправлена ошибка, из-за которой:

- Не работал выбор факторов и аутентификация в соответствии с настроенным сценарием MFA в модуле Avanpost FAM Exchange IIS OWA.

- Некорректно работала Kerberos-аутентификация в схемах с использованием мультидоменности.

- Не выводилось значнеие дополнительных атрибутов, переданных в сценарий интеграции с ЕСИА, в шаблоне select.user.esia.

- При регистрации новой УЗ выводилось вводящее в заблуждение сообщение, что ЕСИА недоступна.

- Некорректно формировался QR-код для TOTP.

- Не работало подключение по RDP, если вход был выполнен через Avanpost FAM Credential Provider.

- При открытии mstsc от имени другого пользователя в Avanpost FAM Credential Provider не работало подключение по RDP.

- Выполнялся некорректный выход из системы при работе с Avanpost FAM Credential Provider при наличии двух и более сохраненных пользователей.

- Не работал «бесшовный» переход в личный кабинет из Avanpost FAM Agent.

- Наблюдалось некорректное поведение системы при регистрации факторов ТОТР и Avanpost Authenticator с отображением ошибки о некорректно введённом пароле.

- В дополнительный claim OpenID Connect-приложения не попадало не пустое значение атрибута при попытке доступа по user.extra.%имя_атрибута%.

- Переключение между Avanpost FAM Credential Provider и стандартным Credential Provider системы Windows приводило к ошибкам в работе Avanpost FAM Credential Provider.

- При включенном adminconsole.singlehost=true некорректно работало отображение QR-кодов в ЛК для Avanpost Authenticator и Telegram.

- Не работало выполнение CLI-команды -init в случае изменения параметра singlehost со значения true на false для приложения adminconsole (административная консоль Avanpost FAM).

- Веб-интерфейс аутентификации через Avanpost Authenticator некорректно работал в IE (Internet Explorer) и Mozilla Firefox.

- Возникала ошибка, если запустить компонент API Proxy из состава FAM Mobile Services без указания токена аутентификации.

- При смене пароля УЗ в приложении через Avanpost FAM Agent не отображались требования к паролю, заданные в парольной политике Enterprise SSO-приложения.

- Была возможность сохранить LDAP-провайдер при наличии ошибок заполнения полей в мастере создания LDAP-провайдера, а также не выводились корректные сообщения об ошибке.

- Наблюдалась некорректная работа функции запоминания УЗ в Credential Provider.

- Не работала аутентификация при установке одного единственного фактора Telegram.

- Наблюдались проблемы с доставкой push через механизм push-уведомлений (Android, iOS).

- При вводе несуществующего логина в веб-интерфейсе на английском языке система выдавала не соответствующее действительности сообщение «Превышено количество допустимых попыток ввода».

- Некорректная работа механизма интеграции с OpenID Connect-провайдерами, из-за которой не работала аутентификация через Google IdP.

- Не работал импорт из LDAP-каталога при большом количестве пользователей (10 000+).

- Не работал фильтр по списку ролей в административной консоли.

- Не работала аутентификация в Windows через Avanpost FAM Credential Provider при наличии кириллических символов в логине или пароле.

Обратная совместимость

- Если был настроен общий RADIUS-секрет в конфигурационном файле config.json, то требуется выполнить повторную настройку RADIUS-секретов для всех подключенных RADIUS NAS через административную консоль и убедиться в корректной работе каждой RADIUS-интеграции. Общий RADIUS-секрет, описанный в конфигурационном файле config.json, в работе системы Avanpost FAM новых версий не учитывается. Данную секцию можно удалить из конфигурационного файла.

- Если настройки интеграции с LDAP-каталогами были описаны в конфигурационном файле config.json, то перенести их административную консоль и убедиться в работоспособности функций интеграции с каждым конкретным LDAP-каталогом. Параметры интеграции с LDAP-каталогами, описанные в конфигурационном файле config.json, в работе системы Avanpost FAM новых версий не учитываются. Данную секцию можно удалить из конфигурационного файла.

- Если настройки интеграции с LDAP-каталогами были настроены через административную консоль, то рекомендуется пересохранить пароль интеграции с каждым LDAP-каталогом, так как был изменён механизм хранения паролей с целью повышения безопасности.

- Если настройки интеграции с Avanpost FAM Mobile Services были описаны в конфигурационном файле config.json, то перенести их в административную консоль и убедиться в работоспособности Avanpost Authenticator. Параметры интеграции с Avanpost FAM Mobile Services, описанные в конфигурационном файле config.json, в работе системы Avanpost FAM новых версий не учитываются. Данную секцию можно удалить из конфигурационного файла.

- Если настройки парольных политик были описаны в конфигурационном файле config.json, то требуется перенести их в административную консоль и убедиться в корректной работе парольных политик. Параметры парольных политик, описанные в конфигурационном файле config.json, в работе системы Avanpost FAM новых версий не учитываются.

Известные проблемы

- При рассинхронизации пароля пользователя в FAM и подключенном LDAP-каталоге и при использовании протоколов проверки паролей для RADIUS-приложений CHAP и MS-CHAPv2 невозможна аутентификация пользователя. Для обхода проблемы требуется использовать протокол RADIUS PAP. При необходимости использования CHAP или MS-CHAPv2 необходимо обеспечить синхронизацию пароля в LDAP-каталог сторонними средствами, к примеру, путём включения функции смены паролей посредством Avanpost FAM. Каждому пользователю в этом случае потребуется выполнить однократную смену пароля при аутентификации или через личный кабинет Avanpost FAM.

Avanpost FAM Server 1.3.0 – 18.08.2022

Новые функции и улучшения

В части аутентификации

- Добавлена адаптируемость MFA-сценария аутентификации в приложения для групп пользователей;

- Реализован механизм инициализации пользователя, требующий у пользователя прохождения дополнительных действий для аккаунта. К примеру, при помощи данного механизма можно настроить обязательную привязку определённого фактора аутентификации.

- При аутентификации посредством Telegram реализована отправка сообщений от бота Telegram на языке пользователя, установленном у пользователя; реализована локализация на английском языке.

- В компоненте Avanpost FAM Agent реализована возможность аутентификации с использованием тех же факторов аутентификации, которые доступны в веб-интерфейсе (TOTP, OTP via E-mail, OTP via SMS, Telegram, PayControl).

- В веб-интерфейсе добавлена возможность выбора фактора аутентификации пользователем, если на текущем шаге доступно несколько факторов аутентификации.

- Добавлена возможность аутентификации с использованием PayControl для RADIUS-приложений в качестве второго фактора аутентификации.

В части интеграционных возможностей для приложений, подключаемых с целью аутентификации

- Разработана новая версия компонента – Avanpost FAM Credential Provider - который обеспечивает многофакторную и многошаговую аутентификация в доменные и локальные УЗ ОС Windows:

- Реализован возврат стандартных атрибутов фамилии и имени (given_name и family_name) в составе Access Token для OpenID Connect-приложений.

- Реализована функциональность завершения сессии по запросу к end_session_endpoint без id_token_hint с активной сессией для OpenID Connect-приложений.

- Реализовано перенаправление по SAML ACS в любом регистре (как нижнем, так и верхнем регистре написания SAML ACS URL) для SAML-приложений.

- Реализована возможность аутентификации в RDGW (Remote Desktop Gateway) с учётной записью, у которой отсутствует доменный префикс для RADIUS-приложений.

- Добавлена возможность возврата вычисляемых значений claim'ов для дополнительных Claim, настроенных через административную консоль Системы, с использованием языка сценариев ECMAScript.

- Реализована полноценная поддержка grant-сценариев в соответствии с OAuth:

- Authorization Code Grant Flow;

- Client Credentials Grant Flow;

- Password Grant Flow;

- Refresh Token Grant Flow;

- Hybrid Grant Flow;

- Implicit Grant Flow.

- Реализована поддержка OAuth Logout URL в режиме как по id_token_hint, так и с использованием сессии пользователя (может применяться для корректного single logout'а в любых приложениях, которые просто умеют при логауте открывать какую-нибудь ссылку).

- Реализована возможность настройки срока жизни токенов в контексте каждого приложения для Access Token, ID Token, Referesh Token.

- Добавлена корректная обработка ошибок с выводом error_hint и возвратом сообщения об ошибке в приложение в соответствии с протоколом.

- Добавлена возможность установить scope по умолчанию - полезно, если на стороне приложения нельзя поменять набор scope, которые будут запрошены у пользователя.

- Добавлена возможность настройки aud для управления областями доступа каждого конкретного OAuth-приложения.

- Переработан и упрощён механизм CORS для OAuth-приложений.

- Добавлено разделение клиентов на публичные и не публичные в соответствии с OAuth.

В части импорта данных о пользователях

- Добавлен вывод сообщений об ошибке при аутентификации через ЕСИА, если имеются проблемы с УЗ пользователя, нет сетевой доступности и т.д.

- Реализована функция автоматической установки значений дополнительных атрибутов пользователя при регистрации через внешний провайдер аутентификации (например, Яндекс ID, Google и т.д.).

В части функций безопасности

- В журнале событий безопасности добавлена запись следующих дополнительных событий, связанных с действиями администратора:

- Создание/удаление приложения (с указанием наименования приложения и фиксацией того, что произошло с приложением - создано или удалено)

- Включение/выключение приложения (с указанием наименования приложения и указанием, что сделано с приложением - включено или выключено)

- Изменение параметров подключения приложения (вкладка Настройки) (с указанием наименования приложения)

- Изменение сценария аутентификации приложения (с указанием наименования приложения)

- Создание/удаление группы (с указанием наименования группы, которая была удалена)

- Включение/исключение приложения из группы (с указанием наименования приложения и наименования группы)

- Создание/удаление роли (с указанием наименования роли и фиксацией того, что с ней произошло)

- Изменение состава прав роли (с указанием наименования роли)

- Действия администраторов с приложениями (APPMGMT):

- Действия администраторов с группами (GRPMGMT):

- Действия администраторов с ролями (ROLEMGMT):

- Реализован механизм контроля целостности исполняемых файлов систем (доступен в CLI-интерфейсе).

- Добавлена фиксация в журнале событий безопасности информации о сетевом интерфейсе, на который приходят запросы USRACS и USRAUTH. Фиксируется один из вариантов - web (OAuth, SAML), radius, grpc - поэтому теперь легко понять, на какой интерфейс осуществлялись попытки аутентификации:

- Добавлена фиксация события назначения/отзыва роли у пользователя в журнале событий безопасности.

- Добавлена фиксация событий изменения параметров приложений, групп и ролей.

В части самообслуживания

- Доработана логика механизма активации пользователя, при которой активация пользователя осуществляется только после перехода по ссылке.

- Реализовано отображение корректных сообщений ошибке при попытке аутентификации с учётной записью, не прошедшей активацию.

В части интерфейса административной консоли

- Добавлен интерфейс управления аутентификаторами пользователя (факторами аутентификации пользователя).

- Административная консоль переведена на английский язык, в процессе работы есть возможность переключить язык.

- Разработан новый интерфейс управления OAuth/OpenID Connect-приложениями.

- Добавлен раздел «О лицензии», в котором отображается информации о текущей лицензии и её параметрах.

- Добавлен раздел «О программе», в котором отображается актуальная версия системы и перечень использованных OSS-библиотек.

В части интеграционных возможностей

- Разработан дополнительный GraphQL API для подключения сторонних систем к Системе в части потребления информации, предоставляемой Системой.

- Разработан штатный интерфейс Prometheus для обработки и предоставления метрик Prometheus-сборщиком текущих показателей работы Системы.

- Параметры Системы, отвечающие за сроки жизни Access Token и Refresh Token, перенесены из общего конфигурационного файла в интерфейс настройки каждого определённого приложения. Теперь можно задавать сроки жизни для различных приложений.

В части развёртывания системы

- Актуализирован Docker-контейнер и инструкция по его развёртыванию.

В части общих решений по продукту

- Добавлен вывод информативных сообщений об ошибке/о результате обработки лицензии Системы в CLI-интерфейс.

Исправленные ошибки

В части аутентификации:

Нет исправлений.

В части интеграционных возможностей для приложений, подключаемых с целью аутентификации:

- Исправлена ошибка, из-за которой адреса SAML Endpoint'ов возвращались начиная с «http:/» вместо «http://».

- Исправлена ошибка в механизме MS-CHAPv2 RADIUS-сервера, из-за которой была невозможна аутентификация для Remote Desktop Gateway.

В части импорта данных о пользователях:

Нет исправлений.

В части функций безопасности:

Нет исправлений

В части самообслуживания:

- Из-за ошибки в компоненте интеграции с ЕСИА пользователь мог пройти аутентификацию, даже если был заблокирован в Системе.

В части интерфейса административной консоли

- Восстановлена функциональность сброса пароля администратором.

- Исправлена ошибка, из-за которой было невозможно создание роли с пустым набором прав.

- Исправлена ошибка интерфейса факторов аутентификации пользователя, которая возникала, если у пользователя был привязан фактор аутентификации PayControl.

- Исправлена ошибка интерфейса настройки роли, из-за которой длинные наименования ролей и прав «наезжали» друг на друга в списке настройки ролей.

- Исправлена ошибка интерфейса настройки роли, из-за которой некорректно отображался перечень ролей пользователя.

- Исправлена ошибка настройки ролей пользователя, из-за которой фильтрация списка ролей в карточке пользователя реагировала на регистр вводимых поисковых фраз.

- Исправлены ошибки сообщений об обязательности атрибутов в форме настройки интеграции по протоколу SAML.

В части развёртывания системы:

Нет исправлений.

В части готовых интеграционных кейсов:

Нет исправлений.

В части инструкций по продукту:

- Выпущена новая версия Руководства по установке и настройке.

- Выпущена новая версия Руководства администратора.

- Выпущена новая версия Руководства по интеграции.

В части общих решений по продукту:

Нет исправлений.

Известные проблемы

- Некорректно работает блокировка аутентификаторов в административной консоли.

- При загрузке аватара большого разрешения (например 6000х6000) кнопка «Сохранить» работать не будет.

- Два токена (смарт-карты) подряд не удаляются без обновления страницы.

- Некорректно работает аутентификация через Telegram при условии, что Telegram не подвязан к учетной записи.

- Нет возможности выйти из консоли администратора, если отсутствует доступ к приложению.

- Агент некорректно обрабатывает ситуации с ошибками сетевого подключения (пишет «Доступ запрещён и т.д.»).

Обратная совместимость

- Изменилось имя исполняемого файла.

Обновление

Обновление с версии 1.2.0

- (!) Перенастроить службу на новое название исполняемого файла. Новый бинарный файл поставляется в соответствии с названием продукта, поэтому при обновлении требуется выполнить ряд мероприятий:

- Поменять в systemd имя исполняемого файла с idp_* на fam_*.

- В других скриптах, которые могли пользоваться бинарным файлом idp_*, также выполнить замену.

- (!) Провести ревью параметров OIDC-приложений, подключенных на аутентификацию - они существенно изменились.

(!) В секцию templates конфигурационного файла config.json добавить:

"oauth2_form_post_template": "public/templates/oauth2-formpost-response.html", "oauth2_error_template": "public/templates/oauth2-error-response.html"

(!) Из секции session конфигурационного файла config.json убрать строки:

"lifetimeAccessTokenInMinutes": 720, "lifetimeRefreshTokenInMinutes": 1440

- Выполнить CLI-команду -init.

Avanpost FAM Server 1.2.0 – 20.02.2022

Общие сведения

Минорный релиз с новой функциональностью, связанной с новыми кейсами использования в части OpenID Connect, SAML, RADIUS, работы с журналами, и исправлениями ранее обнаруженных проблем и дефектов.

Новые функции и улучшения

В части аутентификации

Нет изменений.

В части интеграционных возможностей для приложений, подключаемых с целью аутентификации

- Перечень claim'ов, передаваемых в составе Access Token, расширен claim'ами family_name, given_name, middle_name, sub и uid. Теперь те приложения, для которых критично использование только Access Token без Id Token, могут это делать, так как в Access Token содержится базовый минимум информации о субъекте.

- В составе claim'а sub можно передавать как идентификатор пользователя (идентичный по значению uid в формате нашего GUID), так и логин пользователя.

- Во встроенном RADIUS-сервере добавлена поддержка протокола RADIUS-аутентификации MS-CHAPv2, применимая для всех VPN и VDI решений с поддержкой данного протокола.

- Во встроенном RADIUS-сервере добавлена поддержка протокола RADIUS-аутентификации для Remote Desktop Gateway (RDGW).

- Добавлена поддержка CORS (Cross-Origin Resource Sharing) для OpenID Connect-приложений во все стандартные OAuth Endpoint'ы, позволяющая выполнять аутентификацию Single Page Applications или любых других приложений, отправляющих запросы на аутентификацию через браузер пользователя с других хостов.

- Переработаны OAuth и OpenID Connect discovery endpoint'ы:

- По стандарту OpenID Connect - /.well-known/openid-configuration.

- По стандарту OAuth 2.0 - /.well-known/oauth-authorization-server.

- Добавлена поддержка PKCE для OAuth/OIDC-приложений.

В части импорта данных о пользователях

Нет изменений.

В части функций безопасности

- Добавлена фиксация событий USRACS (предоставление доступа) и USRAUTH (аутентификация) для десктопных приложений, работающих через Агент FAM.

- Добавлена функция сброса пароля пользователя администратором, в соответствии с которой пользователю будет выслано письмо для сброса пароля.

В части самообслуживания

- Переработан вывод изображений пользователей и приложений - теперь картинки занимают мало места, так как загружается изначально уменьшенный вариант изображения.

В части интерфейса административной консоли

- Добавлен механизм настройки доверенных Web Origins для CORS с функцией тестирования.

- В выборе методов аутентификации для RADIUS-приложений появился пункт MSCHAPv2, соответственно связанный с поддержкой MSCHAPv2-аутентификации в рамках RADIUS Access-Request-запросов.

В выборе методов аутентификации для RADIUS-приложений появился пункт RDPNTLM, необходимый для работы интеграции Remote Desktop Gateway с Avanpost FAM. - В разделе "Сервис" появились два раздела - "Настройка консоли администратора" и "Настройка личного кабинета", которые позволяют устанавливать кастомные CSS-стили для двух веб-интерфейсов.

- Добавлена возможность настройки нескольких Post Logout URL'ов для OpenID Connect приложений.

- Переработан вывод изображений пользователей и приложений - теперь картинки потребляют меньше трафика, так как загружается изначально уменьшенный вариант изображения.

- В настройках приложения администратор может кропать картинки сразу после загрузки:

В части развёртывания системы

- Полностью убраны все custom-файлы, стили, шаблоны из результирующего архива сборки.

В части готовых интеграционных кейсов

- Разработано решение по интеграции с Remote Desktop Gateway (RDGW), тестируется.

В части инструкций по продукту

- Разработана инструкция по подключению Remote Desktop Gateway.

- Описана структура Access Token, Id Token.

- Описаны требования к реализации Authorization Code Grant Flow (сценарий с секретом) для OIDC-приложений с бэкендом.

- Описаны требования к реализации Authorization Code Grant Flow with PKCE (без секрета) для OIDC-приложений без бекенда.

Исправленные ошибки

В части аутентификации

Нет исправлений.

В части интеграционных возможностей для приложений, подключаемых с целью аутентификации

- Исправлена ошибка интеграционного интерфейса для приложений OpenID Connect, из-за которой в составе Access Token со scope=openid возвращалось пустое значение claim'а sub.

- Исправлен заголовокContent-type на json для .well-known/openid-configuration.

В части импорта данных о пользователях

Нет исправлений.

В части функций безопасности

- Исправлена ошибка, из-за которой в журнале событий безопасности не фиксировалось наименование группы, в которую включается или из которой исключается пользователь.

- На уровне конфигурации nginx исправлена уязвимость Clickjacking (см. add_header... в установочном файле), которая была обнаружена в процессе сертификационных испытаний.

В части самообслуживания

- Исправлены отступы кнопок в базовом шаблоне страницы "Ошибка доступа".

- Исправлена ошибка, из-за которой падал агент при недоступности gRPC-сервера.

В части интерфейса административной консоли

- Исправлена ошибка, из-за которой нельзя было сменить секрет у ранее созданного OpenID Connect-приложения.

- Исправлена ошибка, из-за которой нельзя было удалить ранее созданное приложение.

- Исправлена ошибка, из-за которой не функционировала фильтрация журнала событий по параметру fio_owner.

- Исправлена ошибка в настройках интеграции OpenID-приложения, которая позволяла сохранить приложение с ID, который не прошёл валидацию.

- Исправлена ошибка, возникающая при удалении пользователя, которая не позволяла его удалить.

В части развёртывания системы

Нет исправлений.

В части готовых интеграционных кейсов

Нет исправлений.

В части инструкций по продукту

- Внесены исправления в Руководство по установке и настройке, связанные с опечатками.

Обратная совместимость

Изменилась конфигурационная секция license в config.json. Актуальный вариант:

"license": { "logLang": "en", "pathToToken": "./license.jwt" },- Ранее существовавший файл лицензии license.json (появился в версии FAM 1.1.1) требуется удалить, а вместо него получить новый файл лицензии.

Известные проблемы

- Предположительно есть проблема с контролем срока жизни refresh_token.