Общие сведения

Avanpost FAM позволяет обеспечить 2FA для пользователей, выполняющих подключение к Palo Alto Networks VPN. В инструкции описывается настройка 2FA для Palo Alto Networks VPN с использованием SAML-механизма системы Avanpost FAM в режиме совместимости интеграции с GlobalProtect. Функциональность доступна для веб-интерфейса и десктопного интерфейса PAN-OS.

Для Palo Alto Networks VPN с целью 2FA/MFA/SSO могут использоваться следующие факторы аутентификации:

- Мобильное приложение Avanpost Authenticator (push + TOTP);

- Мобильное приложение SafeTech PayControl (push);

- SMS;

- TOTP;

- E-mail;

- Мессенджер Telegram.

Системные требования для интеграции Palo Alto Networks VPN с Avanpost FAM:

- Сервер Avanpost FAM 1.3.0 или выше;

Перед началом настройки подключения VPN через GlobalProtect необходимо иметь инфраструктуру в виде:

- Оборудования с PAN-OS;

- Клиентского компьютера с агентом GlobalProtect;

- В сети должна быть установлена и настроена система Avanpost FAM с SSL-сертификатом, подписанным удостоверяющим центром.

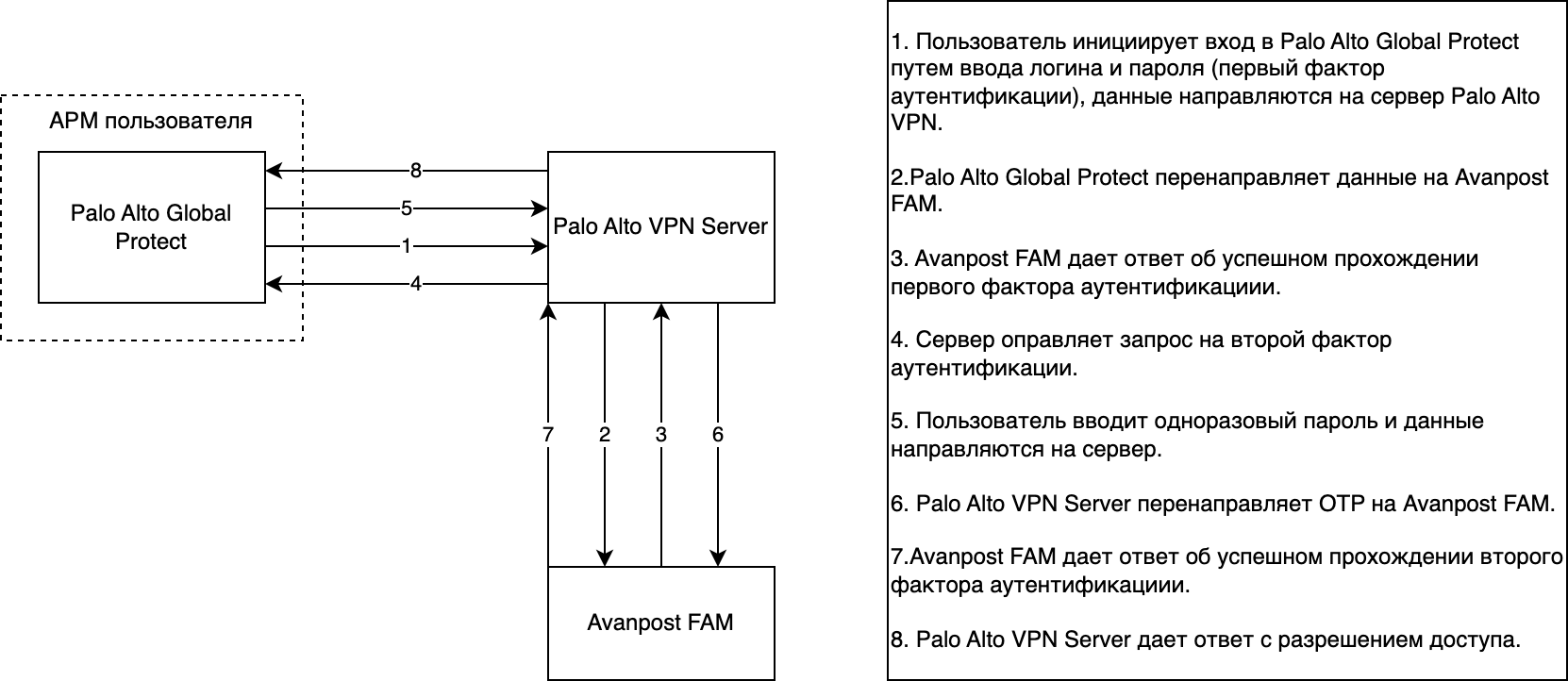

Схема компонентов решения при выполнении 2FA для Palo Alto Networks VPN с использованием SAML-механизма

системы Avanpost FAM в режиме совместимости интеграции с GlobalProtect

Настройка 2FA для Palo Alto Networks VPN

Настройка PAN-OS

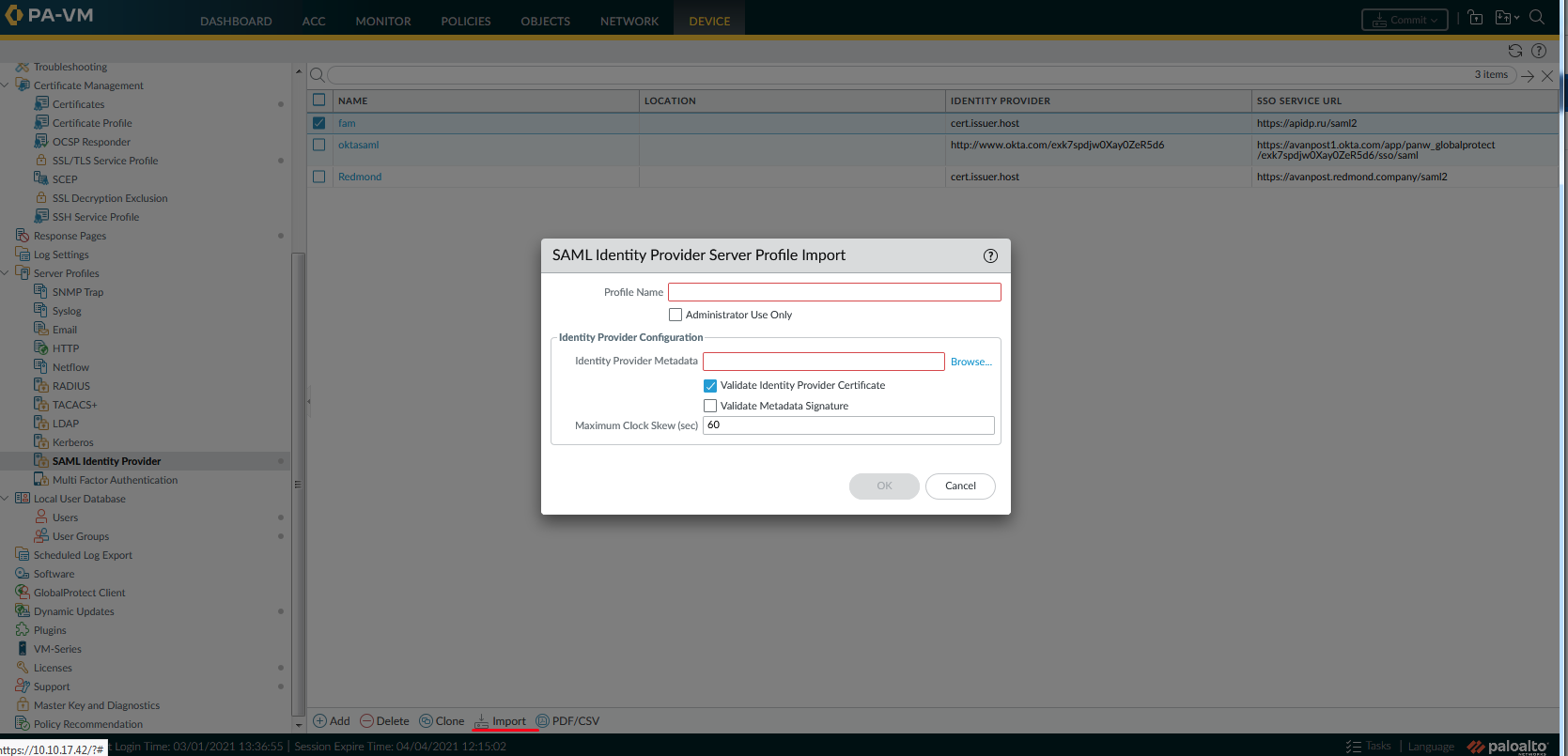

Этап 1. Создание профиля SAML Identity Provider

- Загрузить файл метаданных SAML по ссылке https://idp.avanpost.local/.well-known/samlidp.xml, где idp.avanpost.local – FAM-сервер пользователя.

- Зайти в интерфейс PAN-OS в меню Device → Server Profile → SAML Identity Provider→ Import.

- В поле «Identity Provider Metadata» загрузить ранее скачанный файл xml.

- Флажок «Validate Identity Provider Certificate» необходимо снять.

Добавление профиля IdP

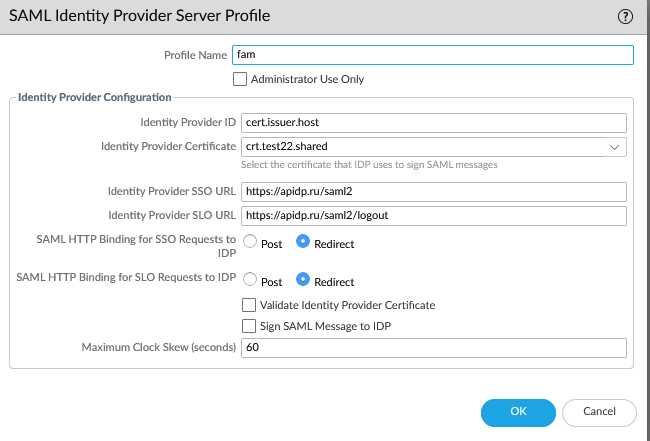

5. Зайти в добавленный профиль и проверить настройки (Рисунок).

Настройки SAML Provider Server Profile

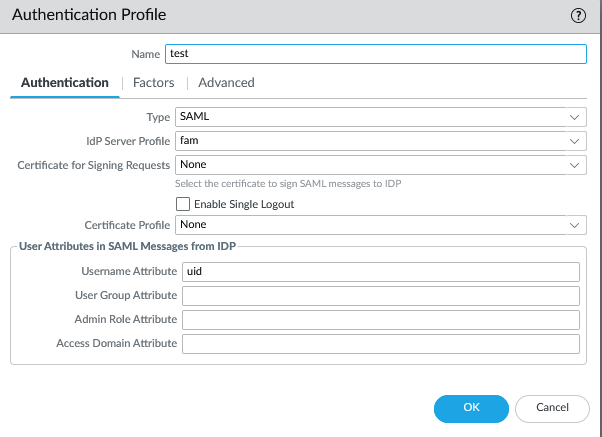

Этап 2. Создание профиля аутентификации

- Перейти в меню Device → Authentication Profile→ Add.

- Создать профиль аутентификации с параметрами:

– Type (тип профиля аутентификации) – SAML;

– Idp Server Profile – созданный на шаге 1 SAML Provider Server Profile;

– Username Attribute – uid;

Настройки на вкладке "Authentication" при создании профиля

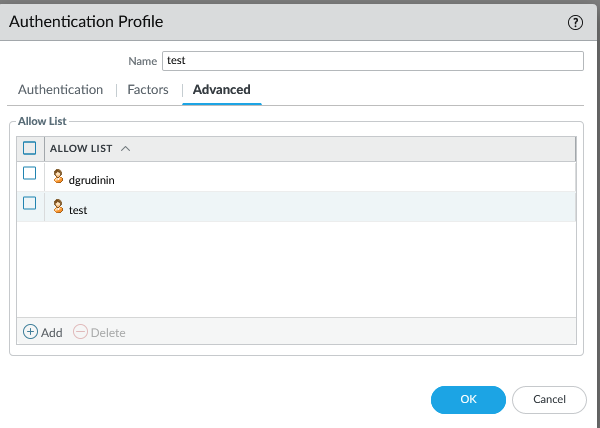

– На вкладке «Advanced» добавить пользователей, которым разрешено аутентифицироваться по этому профилю (Рисунок).

Добавление пользователей на вкладке «Advanced»

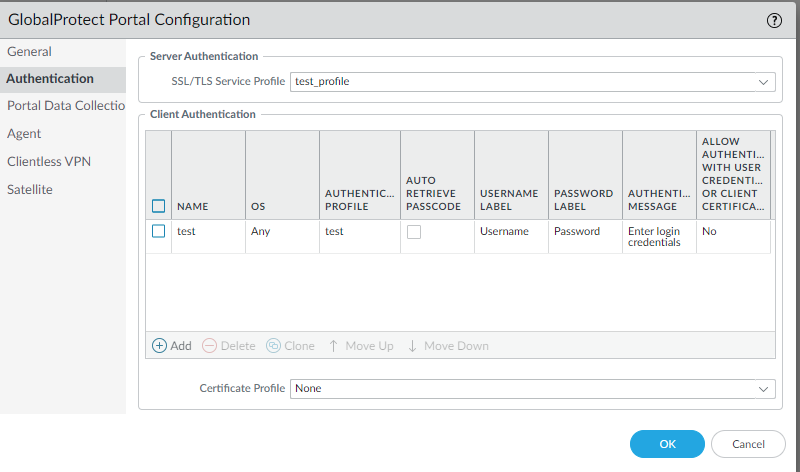

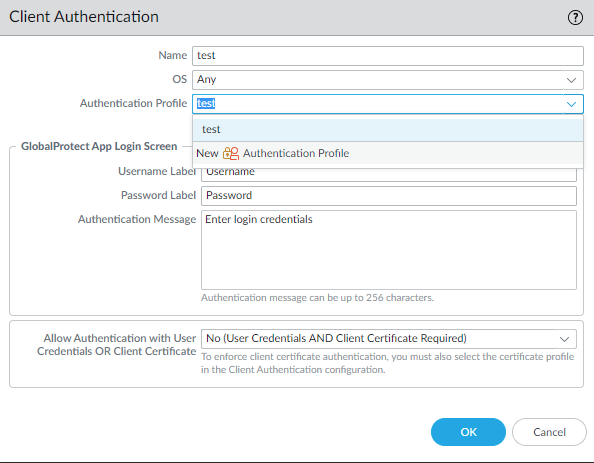

Этап 3. Настройка Portals в PAN-OS

Для привязки портала Palo Alto Global Protect VPN к профилю аутентификации (Authentication Profile) необходимо:

- Перейти в Network→ GlobalProtect→ Portals.

- Выбрать настроенный портал или создать новый (полное описание создания портала смотрите в инструкциях к Palo Alto).

- В меню «Authentication» добавить новый профиль на основе созданного ранее с помощью кнопки Add (Рисунок).

- Выбрать профиль аутентификации (Authentication Profile), созданный или настроенный на шаге 2 (Рисунок).

Вкладка "Authentication" в настройках портала

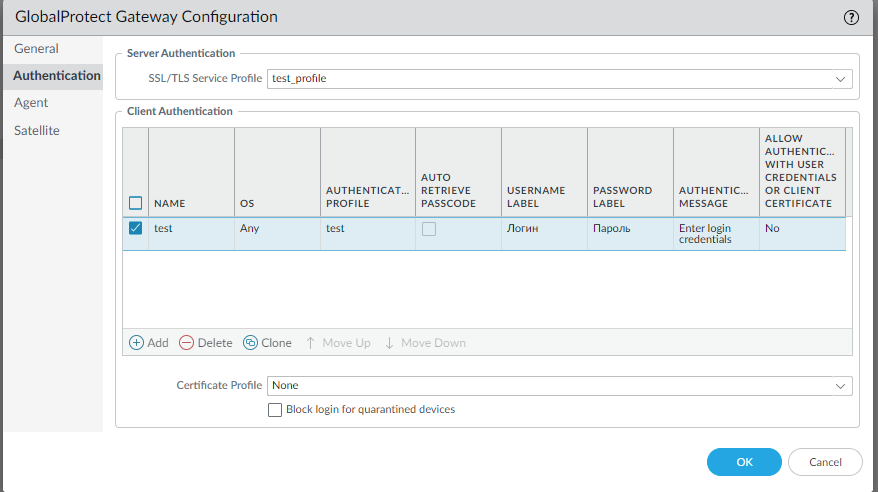

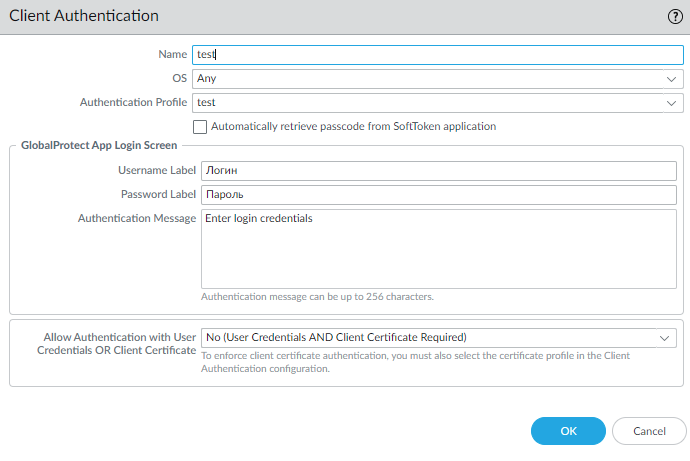

Этап 4. Настройка Gateway

Для привязки шлюза Palo Alto Global Protect VPN к профилю аутентификации (Authentication Profile) необходимо:

- Перейти в Network→ GlobalProtect→ Gateways.

- Выбрать настроенный шлюз или создать новый (полное описание создания шлюза в инструкциях к Palo Alto).

- В меню «Authentication» добавить новый профиль на основе созданного ранее с помощью кнопки Add (Рисунок).

- Выбрать профиль аутентификации (Authentication Profile), созданный или настроенный на шаге 2 (Рисунок).

Вкладка "Authentication" в настройках шлюза

Этап 5. Создание и настройка SAML-приложения в системе Avanpost FAM

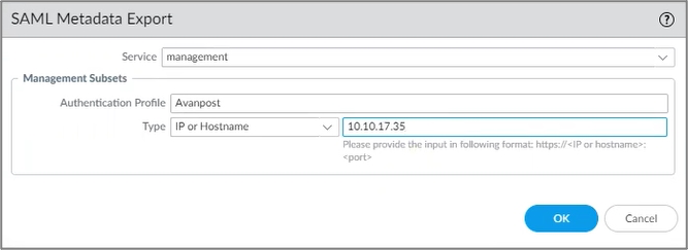

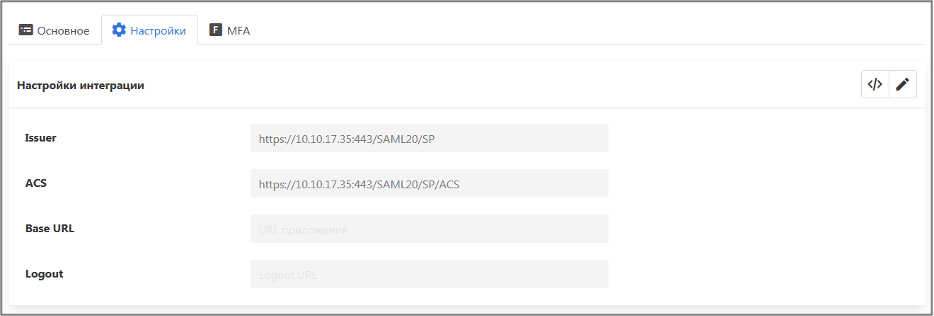

В настройках интеграции приложения (при создании или редактировании данных приложения) указать соответствующую настройку интеграции (Рисунок).

Скачать файл с настройками можно в PaloAlto Device → Authentication Profile → Metadata, где 10.10.17.35 является IP-адресом портала.

Настройки интеграции приложения- В настройках факторов аутентификации вторым фактором указать «PayConfirm».

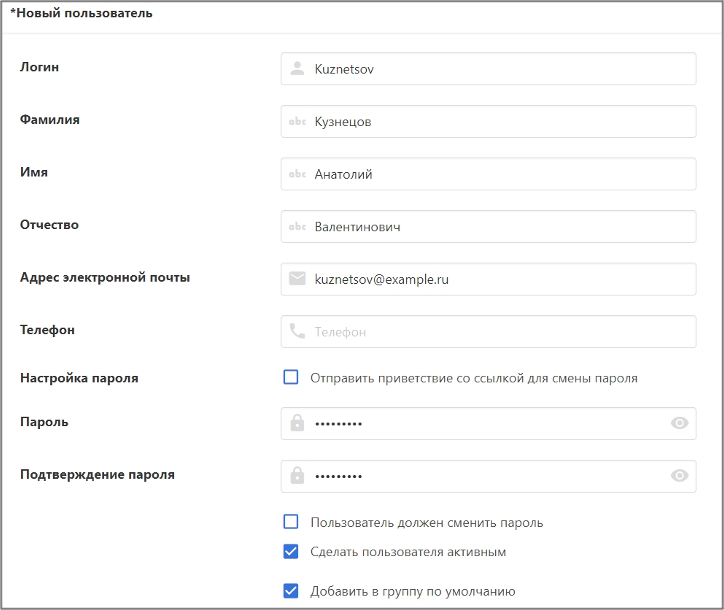

Этап 6. Создание пользователя в системе Avanpost FAM

Создать пользователя (Пользователи → Добавить пользователя) (Рисунок).

При создании пользователя необходимо убрать флажки «Отправить приветствие со ссылкой для смены пароля» («Send a greeting with a link for the password change») и «Пользователь должен сменить пароль» («User must change password»)

Форма создания нового пользователя в cистеме Avanpost FAM

Этап 7. Создание пользователя в PaloAlto

Перейти в раздел Device → Local User Database → Users →Add.

Логин и пароль пользователя в PaloAlto должен совпадать с логином и паролем пользователя в Системе Avanpost FAM.

Этап 8. Создание и настройка группы в Avanpost FAM

Группа должна включать настроенное ранее приложение и пользователя. Создание группы на каждого пользователя не требуется.

- Создать группу: Группы → Добавить группу (Рисунок).

- Добавить в группу созданного пользователя.

- Добавить в группу созданное приложение.

Создание новой группы в Avanpost FAM

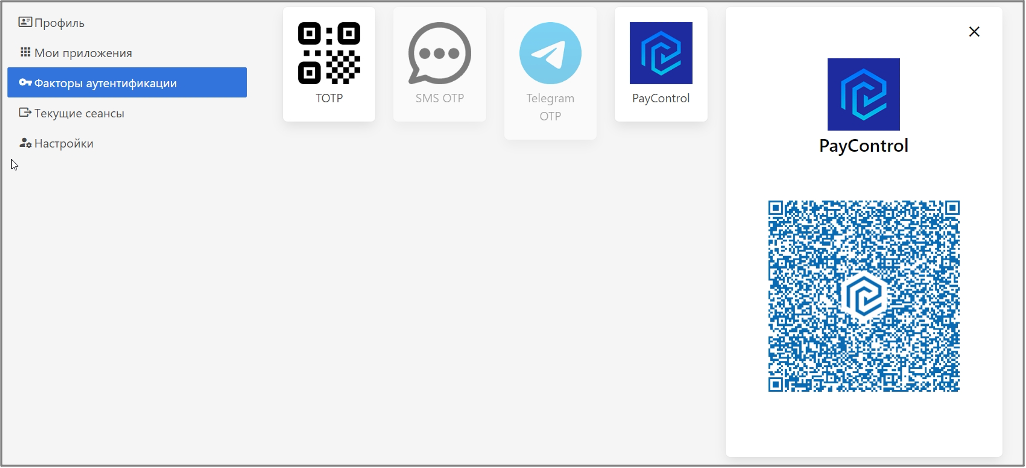

Этап 9. Настройка фактора аутентификации

- В Системе Avanpost FAM в ЛК созданного пользователя привязать фактор аутентификации PayControl.

Фактор аутентификации PayControl в ЛК Avanpost FAM

Этап 10. Настройка агента GlobalProtect

- Открыть настройки агента и добавить IP-адрес портала.

Добавление IP-адреса портала

2. С помощью приложения PayConfirm подтвердить вход.

Проверка настройки

Запустить клиент Palo Alto Global Protect VPN.

- Ввести логин и пароль.

Пройти второй фактор аутентификации в соответствии с настроенным сценарием.

Успешное подключение к VPN на базе Palo Alto.