Перед началом настройки подключения VPN через Microsoft RRAS необходимо настроить инфраструктура в виде:

- Сервер Windows Server 2016/2019 с ролью RRAS и NPS.

- Опционально: Сервер Windows Server 2016/2019 с ролью внешнего NPS.

- В сети установлена и настроена система Avanpost FAM.

Внимание

Не рекомендуется устанавливать RRAS на сервере с отдельным центральным NPS. Это может привести к перехвату сторонних RADIUS-сообщений.

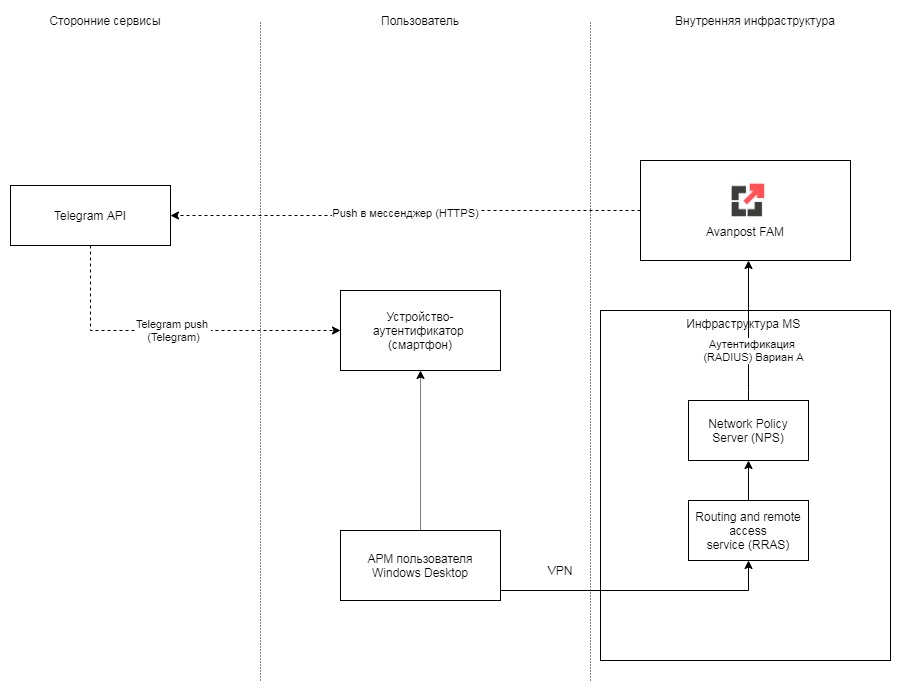

2.5.1. Схема работы

Размещения компонентов зависит от специфики развёртывания окружения. В общем виде возможны два варианта:

- На сервере RRAS размещён локальный сервер NPS, который настраивается на подключение к RADIUS-серверу FAM (NPS функционирует в режиме RADIUS Proxy). В режиме не используется сторонний NPS. Для настройки схемы развёртывания необходимо выполнить этапы 1-3, указанные ниже.

- На сервере RRAS размещён локальный сервер NPS, который настраивается на подключение к внешнему NPS-серверу (в этом случае локальный NPS, размещённый на RRAS, функционирует в режиме NPS Proxy). Внешний NPS-сервер настраивается на подключение к RADIUS-серверу FAM (внешний NPS функционирует в режиме RADIUS Proxy). Для настройки схемы развёртывания необходимо выполнить этапы 1-3.

2.5.2. Вариант 1. Этап 1.

Настройка шлюза RRAS

- Установить роли RRAS вместе с NPS.

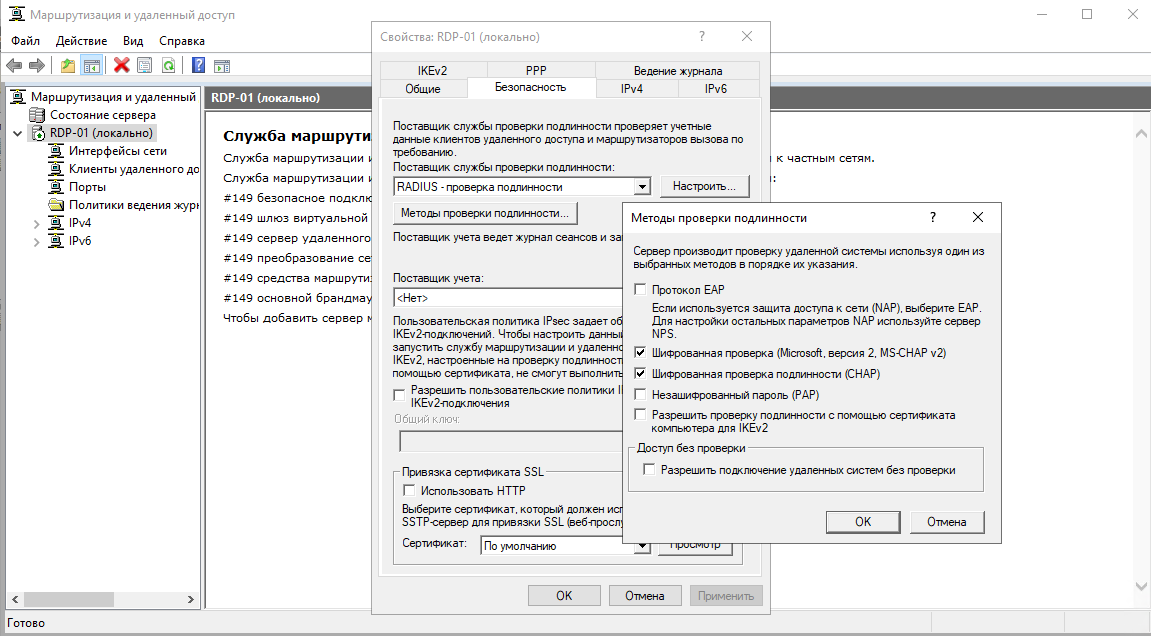

На Сервере RRAS настроить методы проверки подлинности.

Примечание

Поддержка шифрованной проверки CHAP и MS-CHAPv2 опциональна.

Настройка поставщика проверки подлинности

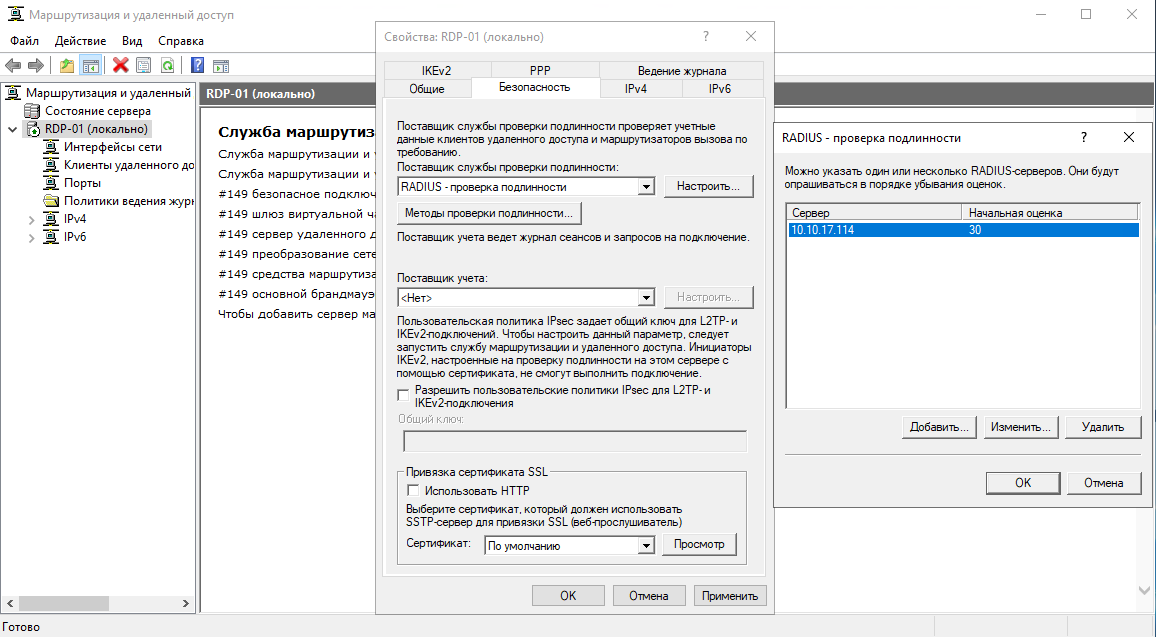

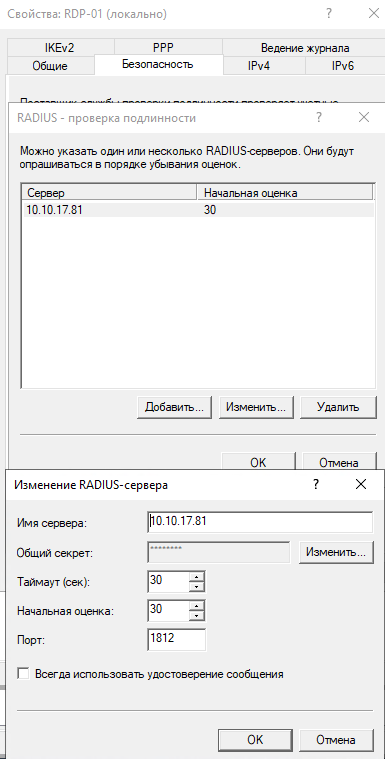

- Выбрать RADIUS-проверку подлинности.

- Добавить FAM RADIUS-сервер.

Вписать общий секрет.

Внимание

Общий секрет должен совпадать с секретом конфигурации FAM.

- Таймаут – 30 секунд.

Примечание

Сервер автоматически будет добавлен на локальном NPS.

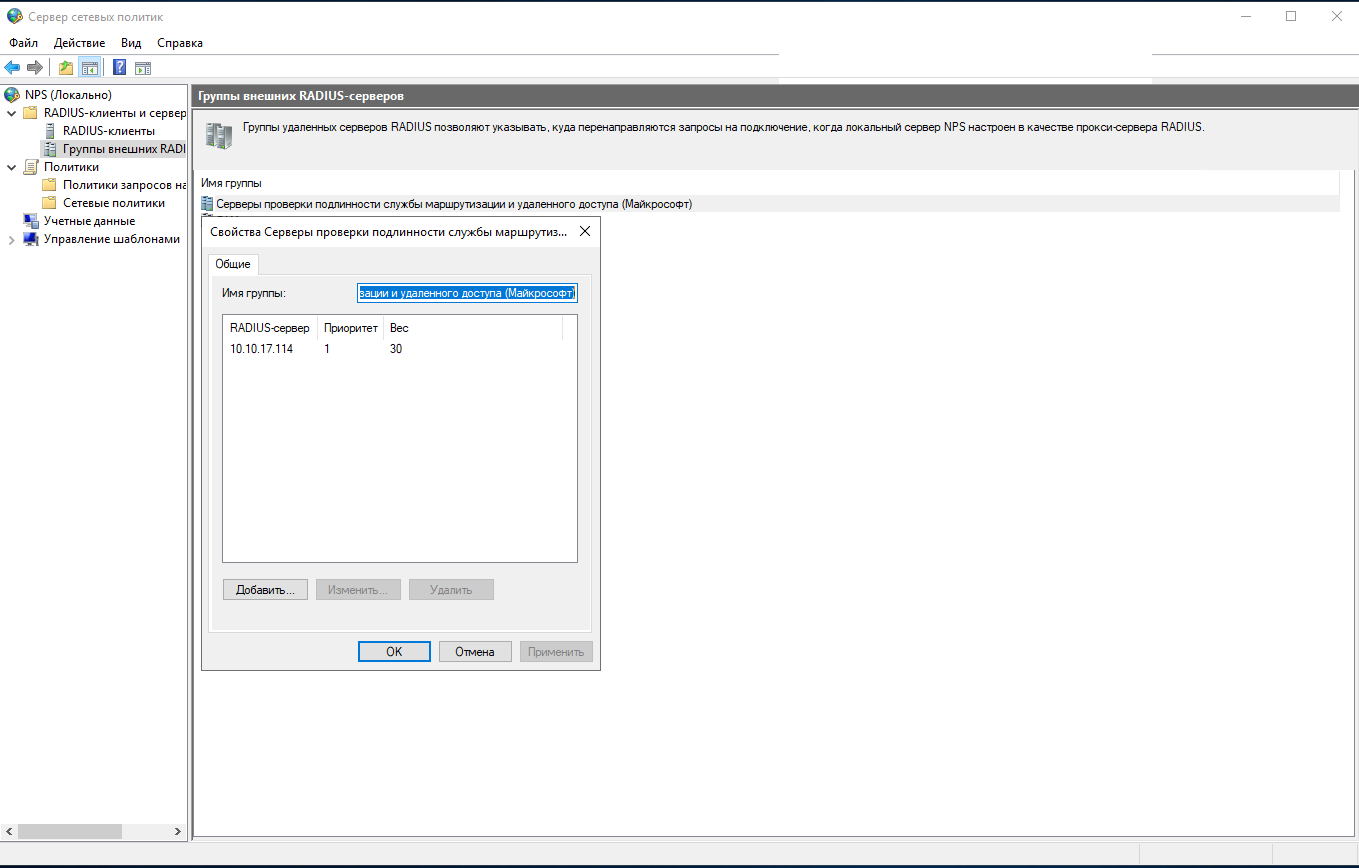

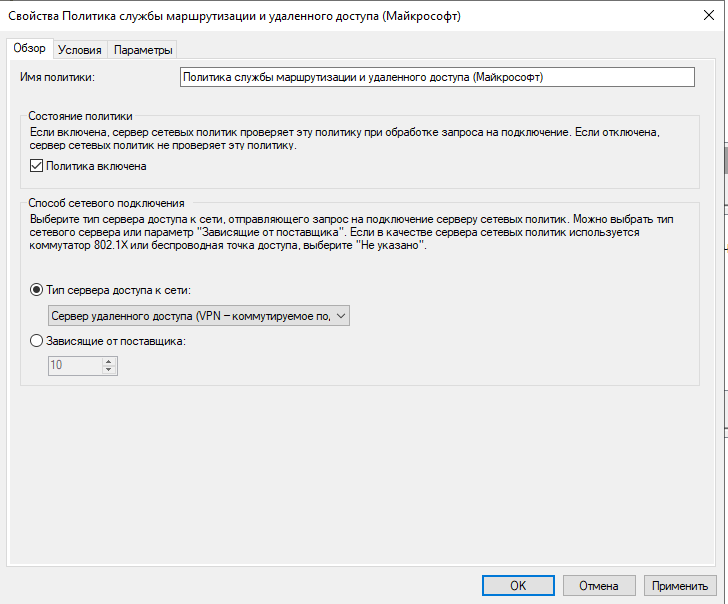

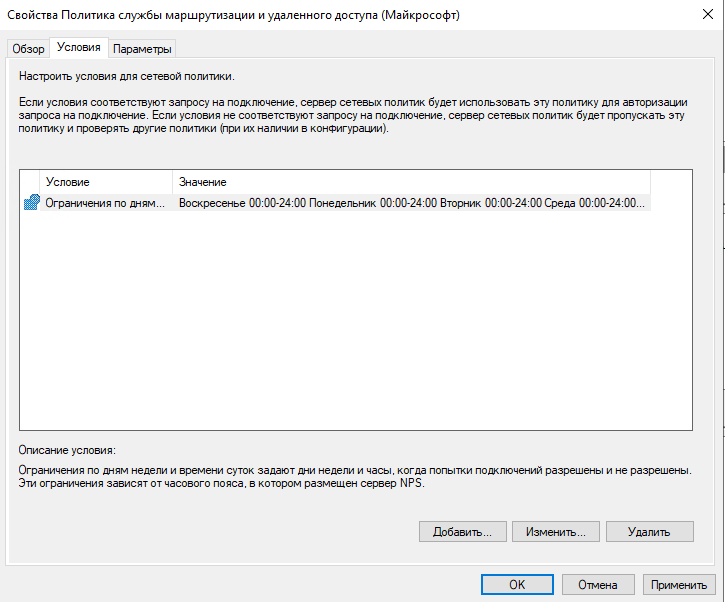

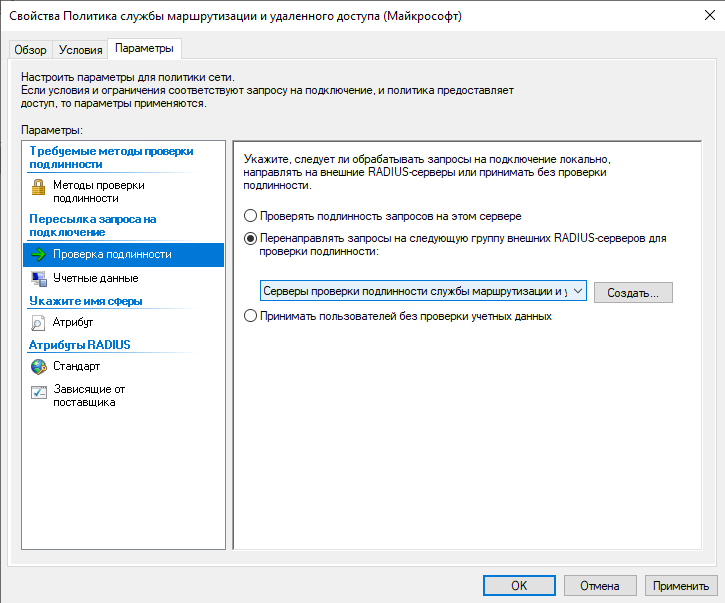

5. В локальном NPS проверить политику запросов на подключение, созданную по умолчанию при установки роли RRAS.

6. Дальнейшая настройка опциональна (см. скриншоты дальше).

Вариант 2. Настройка c внешним NPS. Этап 1.

- Конфигурация повторяет все этапы, но вместо RADIUS сервера следует внести IP-адрес центрального NPS сервера.

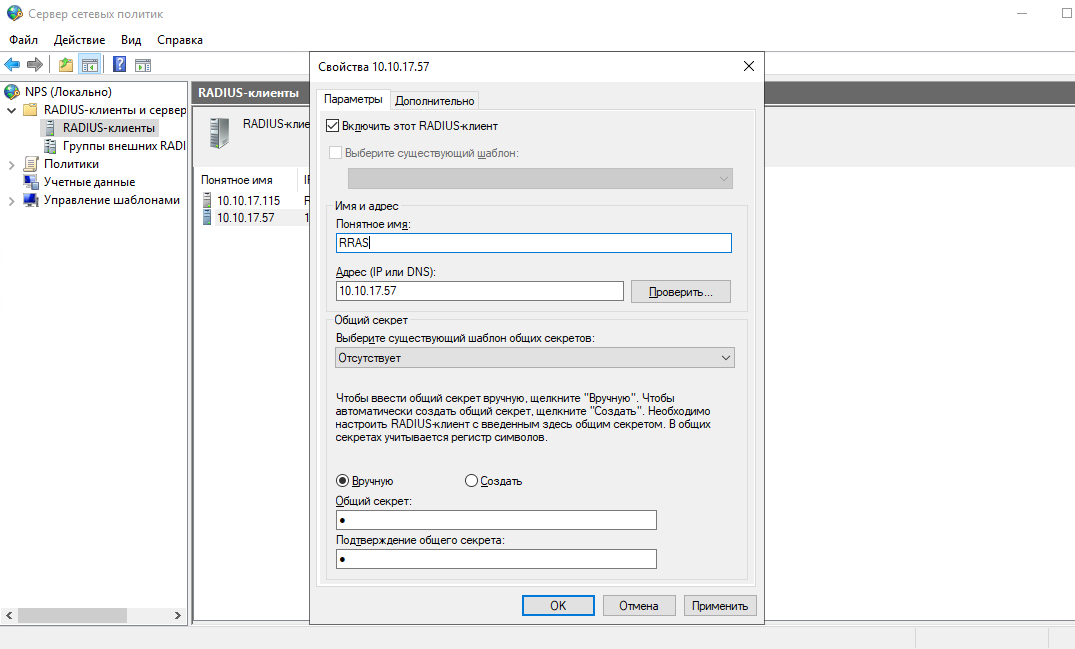

- На центральном NPS создать RADIUS-клиента.

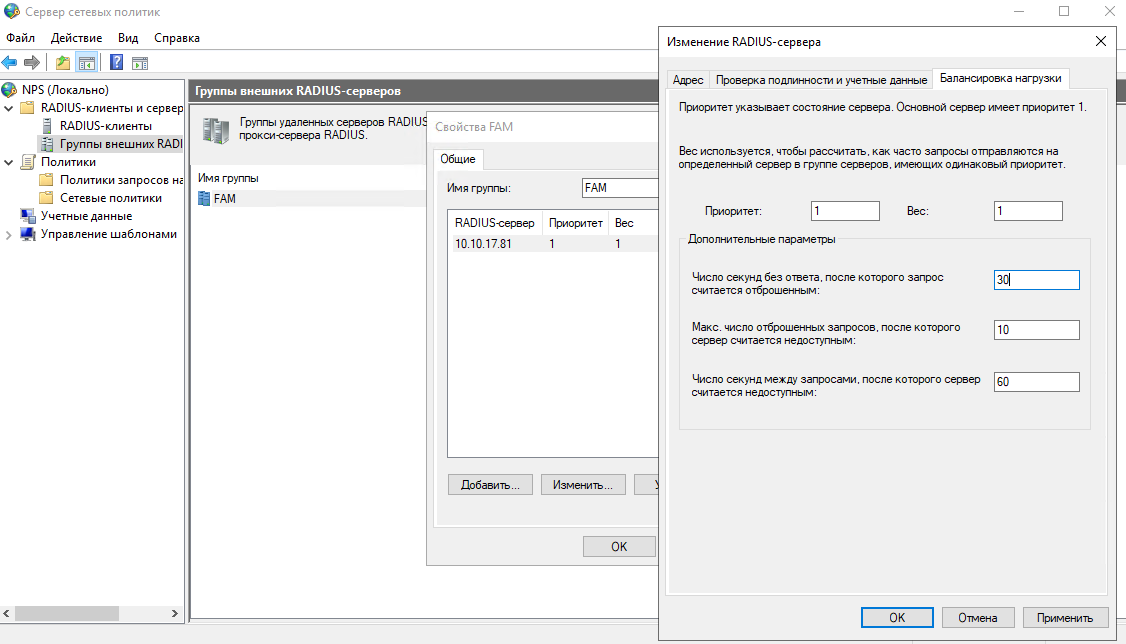

- Добавить FAM RADIUS сервер

- Таймаут – 30 секунд

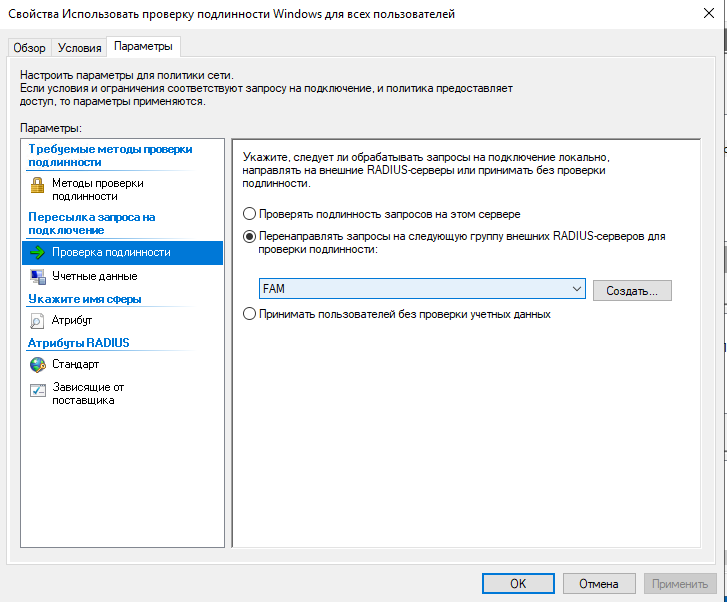

- Повторить настройку политики запросов на подключение как в первом варианте, только в параметрах выбираем FAM Radius сервер.

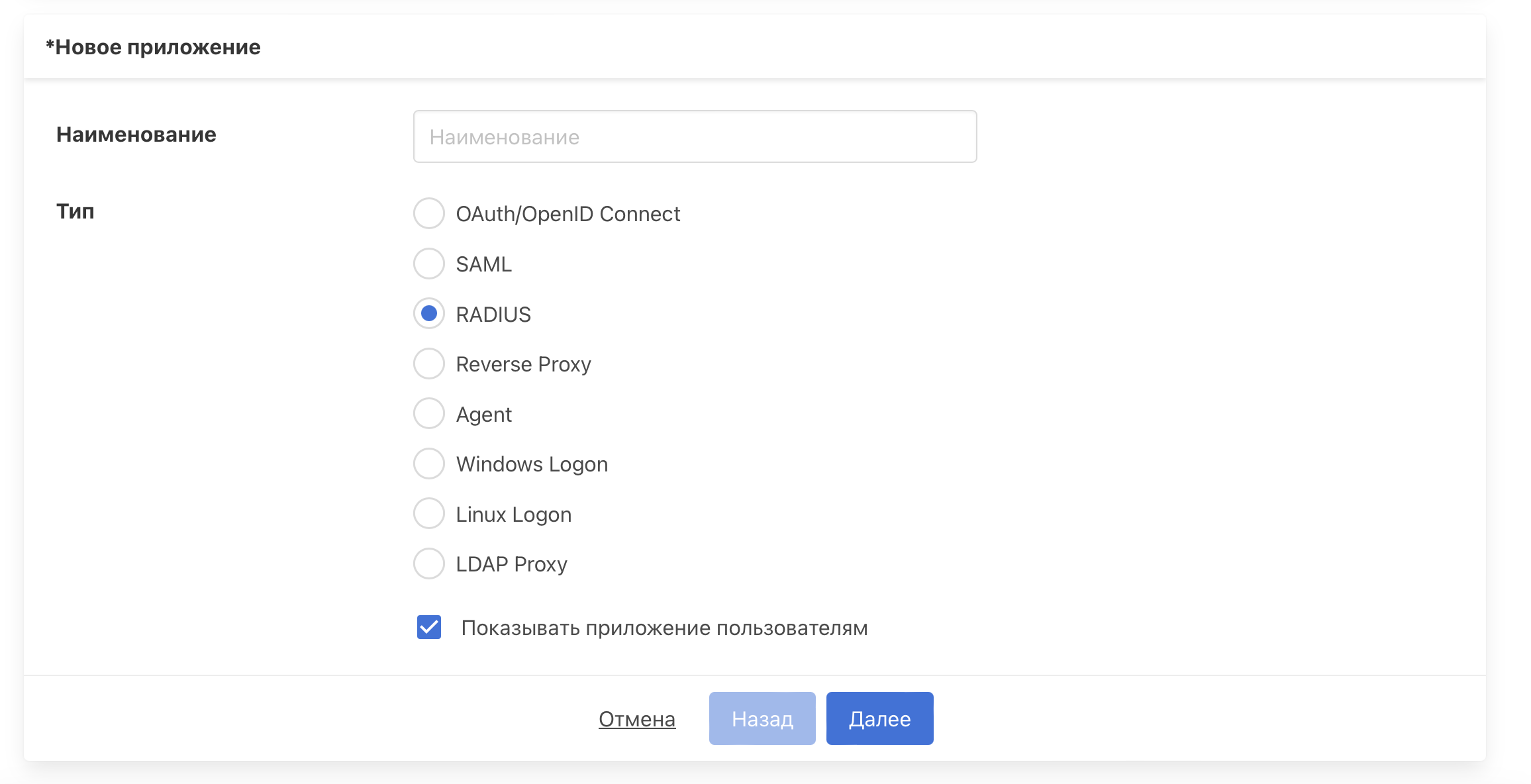

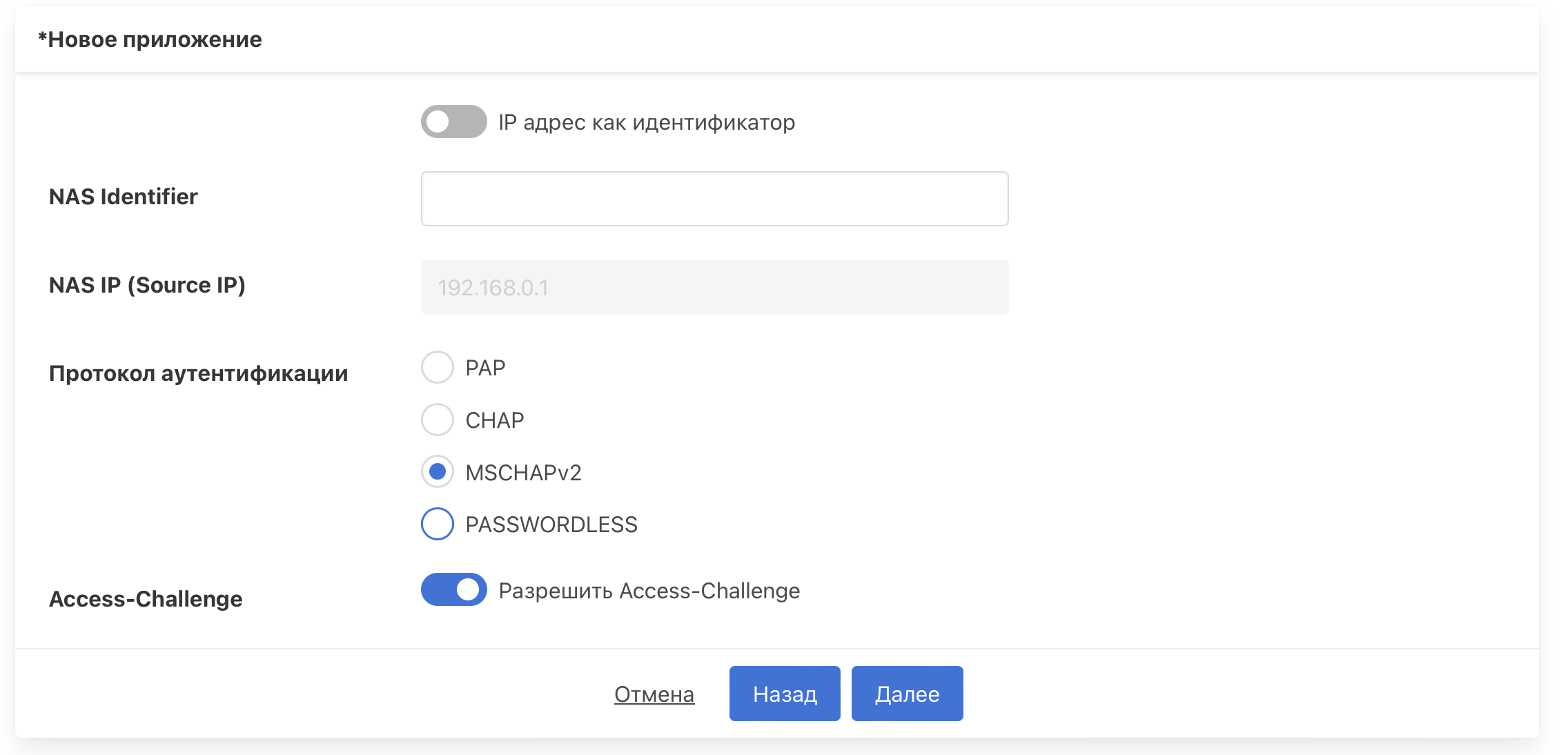

Этап 2. Настройка приложения на стороне сервера FAM

На стороне сервера FAM необходимо выполнить следующие настройки:

- Настроить приложение с типом RADIUS, в Настройках которого:

- NAS Identifier – название RRAS сервера;

- NAS IP Address – ip адрес RRAS сервера;

- протокол аутентификации – PAP/CHAP/MS CHAPv2;

- метод доставки фактора – встроенный транспорт.

- Пользователь, для которого производится подключение, должен иметь доступ к приложению через группы FAM.

- Логин пользователей должен соответствовать тому логину, который передаёт VPN клиент (чаще всего используется формат DOMAIN\LOGIN).

Пример корректно выполненной настройки приложения:

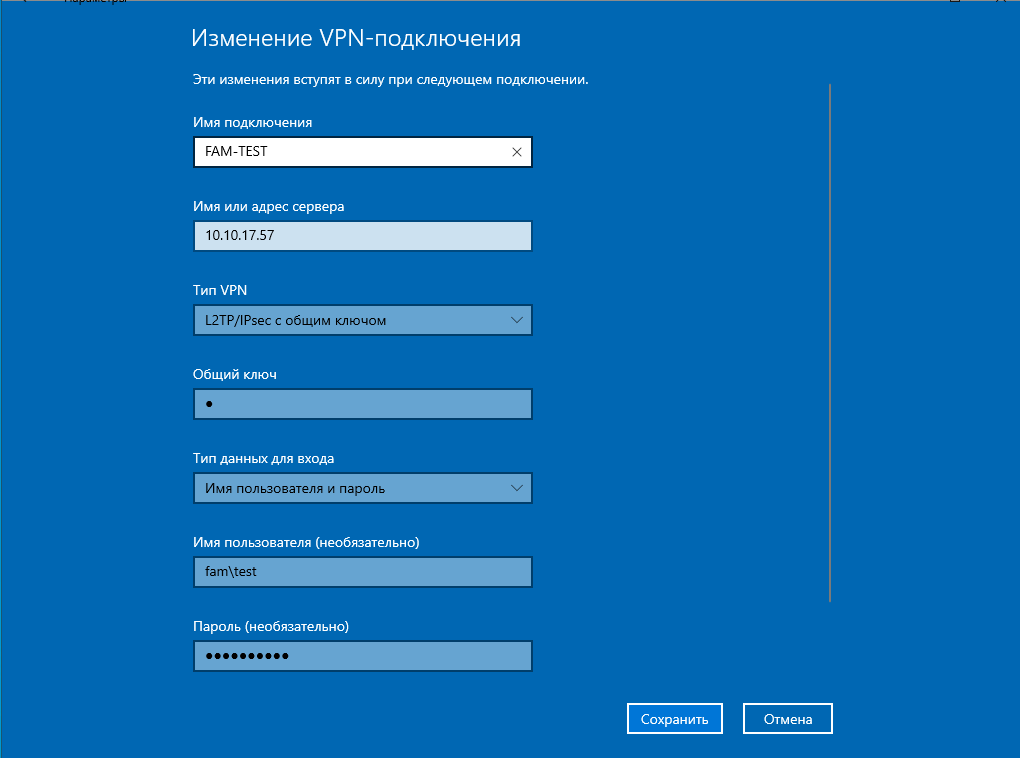

Этап 3. Настройка рабочего места пользователя (АРМ пользователя) на примере Windows 10

Указать параметры:

1. Параметры подключения:

- имя сервера;

- логин и пароль;

- тип VPN;

- общий ключ если нужен;

- тип данных;

- имя пользователя;

- пароль.

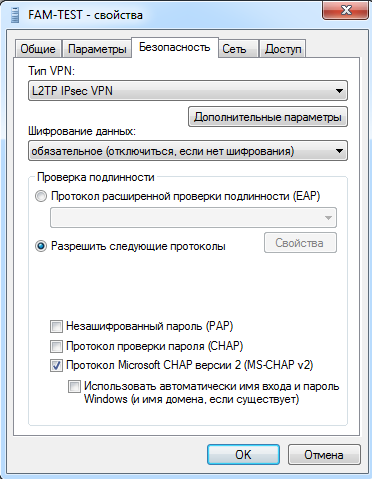

2. Параметры безопасности в зависимости от настроек на сервере RRAS

- тип VPN;

- шифрование;

- проверка подлинности;

Пример корректно настроенных параметров рабочего места пользователя представлен на рисунке .