Общие сведения

Avanpost FAM позволяет обеспечить 2FA для пользователей, выполняющих подключение к Fortinet FortiGate VPN. В инструкции описывается настройка 2FA для FortiGate VPN с использованием RADIUS-сервера Avanpost FAM и различные сценарии использования 2FA для FortiGate VPN.

Сценарий взаимодействия FortiGate VPN с Avanpost FAM для аутентификации:

- Пользователь подключается к VPN, вводит логин и пароль в VPN-клиент. VPN-клиент подключается к VPN-серверу FortiGate VPN.

- Сервер FortiGate VPN по протоколу RADIUS подключается к службе RADIUS Avanpost FAM, выполняет проверку логина и пароля по одному из настроенных методов аутентификации RADIUS-протокола.

- Если для приложения FortiGate VPN на стороне Avanpost FAM настроена проверка дополнительных факторов аутентификации, то VPN-клиент запрашивает у пользователя проверку этих факторов.

- После успешной проверки аутентификаторов в соответствии с настроенным сценарием аутентификации пользователь успешно подключен к VPN.

Для FortiGate VPN в качестве второго фактора (2FA) возможно использование следующих методов аутентификации:

Для выполнения настройки 2FA в FortiGate VPN в соответствии с инструкцией необходимо выполнить следующие предварительные условия:

- Установить в сети FortiGate VPN, выполнить настройку VPN-сервера.

- Установить АРМ с клиентом VPN, который может выполнить подключение по VPN через FortiGate VPN.

- Установить в сети компонент Avanpost FAM Server.

Если необходима аутентификация через:

- Мобильное приложение Avanpost Authenticator, то установить компонент Avanpost FAM Mobile Services.

- Мобильное приложение SafeTech PayControl, то установить сервер SafeTech PayControl.

- Telegram, то настроить подключение к Telegram Bot API.

Настройка

Настройка предполагает первичную настройку RADIUS-сервера на стороне FortiGate VPN или замену ранее используемого RADIUS сервера на RADIUS-сервер Avanpost FAM.

Для выполнения настройки необходимо знание следующих параметров:

- IP-адрес и порт RADIUS-интерфейса компонента Avanpost FAM Server;

- IP-адрес сервера FortiGate VPN, с которого FortiGate VPN будет осуществлять отправку RADIUS-запросов.

Настройка Avanpost FAM

На стороне Avanpost FAM необходимо выполнить следующие настройки:

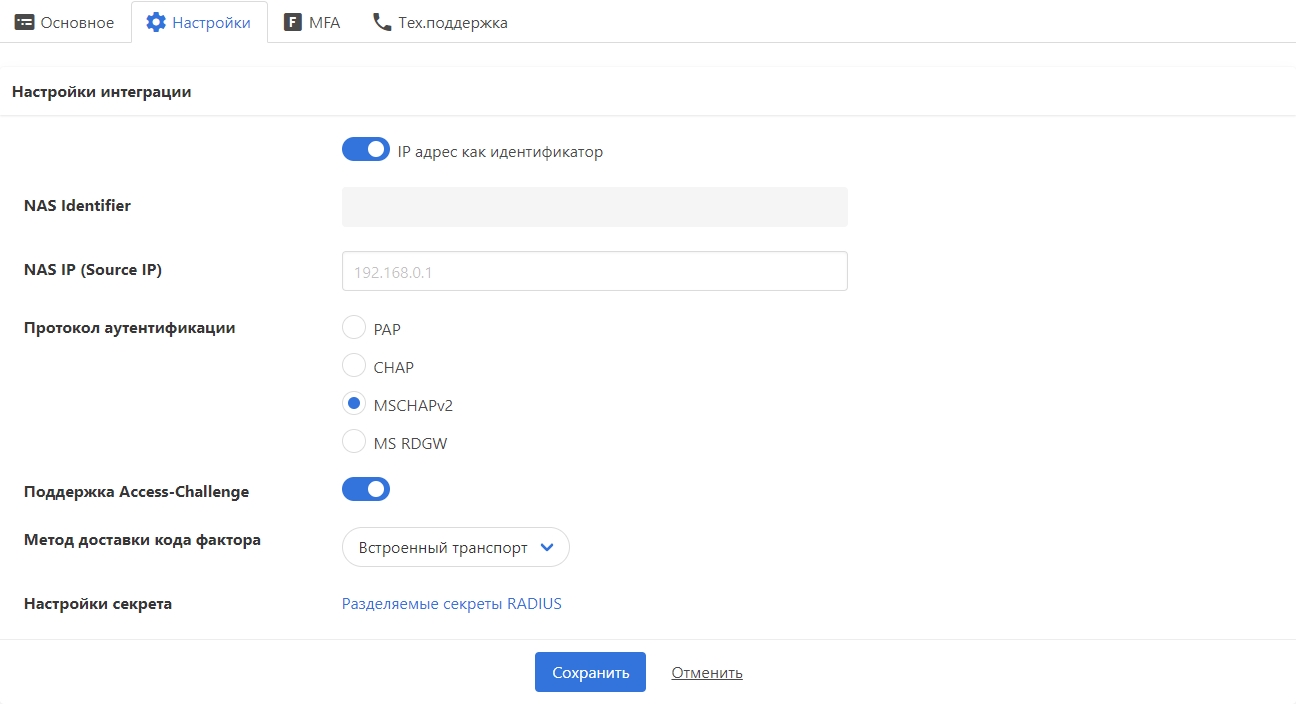

- Создать и настроить приложение с типом RADIUS, указав для него в карточке приложения на вкладке «Настройки»:

- Флаг

IP-адрес как идентификатор- включен. NAS IP (Source IP) –IP-адрес сервера.Протокол аутентификации–PAP,CHAPилиMSCHAPv2(в соответствии с требованиями безопасности организации).- Флаг

Поддержка Access-Challenge– активен.

- Флаг

- В разделе «Разделяемые секреты RADIUS» создать RADIUS-секрет, указав для него в IP-адрес с маской подсети сервера либо подсеть (диапазон IP-адресов), из которой обращается сервер.

- Создать и настроить группу доступа, добавив в неё созданное приложение и пользователей, которые должны иметь доступ к приложению.

Настройки приложения типа RADIUS

Настройка FortiGate VPN

На стороне FortiGate VPN необходимо выполнить следующие настройки:

Войдите в свою учетную запись Fortinet FortiGate и перейдите в консоль администратора Admin console.

- Перейдите к User & Device —> RADIUS Servers, затем выберите Create New, чтобы начать добавление нового сервера RADIUS.

- Вы увидите меню, позволяющее добавить новый RADIUS сервер.

- Задайте следующие параметры, чтобы добавить новый RADIUS сервер.

| Name | Имя RADIUS-сервера. |

| Authentication Method | Выбрать метод аутентификации из выпадающего списка. |

| Primary Server IP / Name | IP RADIUS Server. |

| Primary Server Secret | Укажите созданный вами секретный ключ. |

| Secondary Server IP / Name | Опционально |

| Secondary Server Secret | Опционально |

4. Нажмите Test Connectivity, чтобы убедиться, что IP-адрес RADIUS-сервера и секрет указаны правильно, и что соединение между FortiGate VPN и RADIUS установлено. Если все в порядке, нажмите OK, чтобы сохранить настройки.

Проверка настройки

- Запустить клиент FortiGate VPN.

- Указать логин и пароль.

Выполнить дополнительную аутентификацию в соответствии с настроенным сценарием аутентификации.

В результате пользователь должен быть успешно подключен к VPN.

Сценарии использования

Загрузка пользователей FortiGate VPN из домена (LDAP)

Чтобы пользователи из домена смогли проходить 2FA при подключении к FortiGate VPN, необходимо использовать встроенную в Avanpost FAM функциональность интеграции с LDAP-каталогами (Microsoft Active Directory, FreeIPA, openldap и т. д.). В рамках этой функции можно настроить LDAP-фильтры, которые позволят обеспечить загрузку в Avanpost FAM только тех пользователей, которые будут использовать FortiGate VPN. Таким образом можно подключить несколько доменов.

Контроль попыток аутентификации пользователей к FortiGate VPN через Avanpost FAM

Для контроля попыток аутентификации необходимо использовать журнал событий безопасности, доступный в административном интерфейсе системы и посредством syslog.

Управление доступом пользователей к FortiGate VPN через Avanpost FAM

Для предоставления доступа пользователю его необходимо включить в группу, которая имеет доступ к созданному приложению. Также можно реализовать автоматическое включение/исключение пользователя из группы в рамках синхронизации с LDAP-каталогом.

Для отзыва доступа у пользователя необходимо исключить его из группы, которая имеет доступ к созданному приложению.

Управление доступом пользователей к FortiGate VPN через домен (LDAP)

Avanpost FAM в рамках интеграции с LDAP-каталогом (Microsoft Active Directory, FreeIPA, openldap и т.д.) обеспечивает автоматизацию управления членством пользователей в группах Avanpost FAM путём синхронизации членства пользователей в группах Avanpost FAM на основе членства пользователей домена в доменных группах.

Управление вторым фактором (2FA) для FortiGate VPN через Avanpost FAM

Для настройки второго фактора, который будет использоваться для приложения FortiGate VPN, необходимо перейти в административной консоли в карточку приложения на вкладку «MFA». В качестве первого шага аутентификации необходимо указать метод – Password. В качестве второго шага можно выбрать один из следующих факторов:

- Мобильное приложение Avanpost Authenticator;

- Мобильное приложение SafeTech PayControl;

- Мессенджер Telegram.

Управление вторым фактором (2FA) для отдельных групп сотрудников, подключающихся к FortiGate VPN, через Avanpost FAM

Необходимо в административной консоли Avanpost FAM перейти в карточку группы на вкладку «MFA» и настроить дополнительный сценарий аутентификации. Пользователи, входящие в указанную группу, будут проходить аутентификацию с использованием второго фактора, заданного на указанной вкладке. Таким образом можно определить специфический сценарий 2FA для администраторов и других привилегированных пользователей, подключающихся к CheckPoint VPN.

Изменение метода проверки пароля в рамках RADIUS для FortiGate VPN

Для CheckPoint VPN доступны следующие RADIUS-методы проверки пароля RADIUS-сервера Avanpost FAM:

- PAP.